Dr. Mark Pierpoint, President, Network Applications and Solutions, Keysight Technologies

Al operar cada vez más en espacios digitales, ganamos más capacidades y valor, pero también estamos expuestos a muchas vulnerabilidades nuevas. Descuidos en ciberseguridad tienen consecuencias, y el coste de una brecha puede ser evaluado en términos de pérdidas de negocio, pérdida de credibilidad, o incluso en pérdida de vidas.

Cuatro conceptos ayudarán a alcanzar el resultado definitivo que buscan los profesionales de la seguridad: mantener todo funcionando a la vez que mantienen todo seguro. Las primeras dos ideas, preparación y robustez de la organización, son un propósito general, mientras que las dos siguientes, visibilidad de la seguridad y auditoría de la seguridad, son más específicas.

Todo y Todos, Conectados

A lo largo del mundo, muchos perpetradores intentan lograr ataques cada vez más sofisticados. Su objetivo es irrumpir en las vidas, los negocios, o los gobiernos de sus víctimas y, cada vez más, extorsionar un pago por no hacerlo.

Es seguro afirmar que les encantan las oportunidades presentadas por la visión a largo plazo de “todo y todos, conectados”. En la parte positive, el valor de esta idea ha sido amplificado por las lecciones aprendidas durante la pandemia: la conectividad es esencial para los clientes, las empresas, y los gobiernos.

Actualmente, los usuarios tienen mayores expectativas, como por ejemplo acceso instantáneo, sin retardo, y disponibilidad en todo momento. De hecho, encuestas recientes muestran que los usuarios finales están más preocupados por la disponibilidad en todo momento que por la seguridad.

Todo y Todos, ¿Protegidos?

Cuando nuestros dispositivos y proveedores de servicios pueden ofrecer una conectividad fiable, omnipresente, y continuada, nos aportan enormes beneficios. Pero esto es un arma de doble filo. El lado oscuro de una conectividad omnipresente es una superficie de ataque que se expande rápidamente. Un mayor acceso por más usuarios y por más dispositivos crea lo que parece un número infinito de puntos de acceso potenciales.

Como consecuencia, es posible que haya vulnerabilidades severas en las redes de comunicaciones, sistemas de defensa, despliegues de IoT Industrial, y coches conectados, entre otros. Con redes virtualizadas, API abiertas, interoperabilidad obligatoria, y el uso masivo de LINUX, muchas tecnologías cruciales se añaden a los riesgos.

Y luego están los datos: individuos, empresas y gobiernos están generando cantidades masivas de datos de gran valor. Mientras que regulaciones más estrictas han incrementado las penas por la publicación de información privada, esto no parece haber ralentizado la tasa de publicación.

Todo esto plantea la pregunta crucial: ¿Cómo de bien está protegido todo y todos?

Todo Funcionado, Todo Seguro

En Keysight hemos invertido mucho tiempo hablando con nuestros clientes acerca de estas cuestiones. Y aunque es sencillo perderse en los detalles, podemos dar un paso atrás y afirmar con claridad la meta final: mantener todo funcionando mientras se mantiene todo aún más seguro. Por tanto, la medida de éxito definitiva es mantener tu negocio principal funcionando mientras se mantiene a todo y a todos a salvo.

Día a día, mantener todo seguro depende de tus herramientas y de tu perspectiva. Permíteme poner un ejemplo. Una imagen térmica de una casa bien construida podría representar fácilmente tu red. Podrías utilizar, de hecho, una casa con fugas para su propósito, pero puede que no fueras consciente de todos los puntos donde se está escapando el calor.

Puede que no fueras capaz de detener el cien por cien de las pérdidas, pero podrías hacer algo. Como punto de partida, un ingeniero estructural con experiencia, equipado con las herramientas adecuadas, podría determinar rápidamente la situación y ofrecer recomendaciones que harán de tu casa un lugar más confortable donde vivir y te ayudarán a ahorrar dinero.

Dos Recomendaciones Generales

Una variedad de fabricantes, incluido Keysight, pueden hacer lo mismo por ti y por tu red. Cuatro recomendaciones clave te ayudarán a estar preparado para las capacidades que ofrecen. Dos son generales y estratégicas, concretamente robustez y preparación. Las otras dos son específicas y tácticas: visibilidad de la seguridad y auditoría de seguridad.

En la cara de realidades presentes y futuras, las organizaciones que no estén adecuadamente preparadas serán cada vez más frágiles. La alternativa durable es la robustez. Los factores clave para el éxito en robustez son concienciación y acción. La concienciación es realística y pragmática: asume que has sido y que serás atacado. Es más, te sugerimos que te prepares para tener “respuesta en tiempo crítico” como tu táctica estándar. Planes de acción deberían acelerar el progreso desde la detección, confirmación, remedio y recuperación. Mantenerse por delante depende de un aprendizaje y un ajuste continuos.

El cimiento de la robustez es la preparación. Un entorno básico que probablemente sea familiar: gente, producto, proceso, y herramientas. Para tu gente, la formación y la preparación son, por supuesto, esenciales. Pero más allá de la formación, las competiciones de seguridad han adoptado de los militares que se evite que tus sesiones de prácticas sean predecibles y aburridas.

En la parte del producto, el porcentaje de fallos de seguridad causados por errores de configuración sigue estando en torno al 90 por ciento, pero realizar pruebas reduce dramáticamente este número. Según se mantiene el personal, incluso según los riesgos y exposiciones aumentan, las mejoras en procesos y las herramientas automatizadas mejoran la velocidad de detección y de respuesta.

Dos Recomendaciones Específicas

Mientras que el entorno de cuatro partes puede ser familiar, hay muchas herramientas, y todas ellas prometen solucionar tus problemas. Las herramientas adecuadas marcan una diferencia material en la robustez y en la preparación:

- La cobertura completa tiene tanto el aspecto cualitativo como el cuantitativo.

- La visibilidad de la seguridad necesita ser norte, sur, este, oeste, y hasta los rincones más lejanos y oscuros de tu red.

- La auditoría de seguridad es el proceso de poner a prueba de presión tu red.

Como punto final, las soluciones nuevas deberían poder integrarse fácilmente con tus herramientas actuales, de forma ideal simplificarían tus procesos al mismo tiempo.

Miremos de cera la visibilidad y la auditoria, que son recomendaciones específicas. La visibilidad nos lleva de nuevo a la imagen térmica de la casa con fugas. Una herramienta adecuada proporciona un mayor nivel de visibilidad de dónde están produciéndose las fugas.

Ocurre lo mismo con tu red. Si no sabes qué datos están atravesando tu red, qué aplicación está activa, y quién está hablando, es que simplemente no conoces tu propia red.

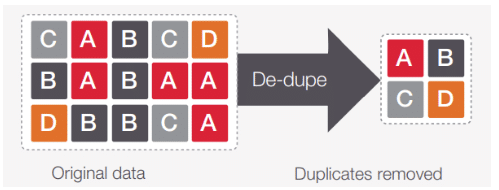

Aquí es donde entran las soluciones de visibilidad. Ya sea en una nube o en una red física, estas herramientas pueden proporcionar gran variedad de perspectivas útiles: seleccionar de forma inteligente el tráfico a analizar; o conducir de forma inteligente algo o todo el tráfico hacia los cortafuegos de próxima generación, las herramientas de prevención de pérdida de datos, o los areneros.

Algunas soluciones de visibilidad también pueden crear metadatos críticos con información acerca del tráfico, reduciendo la sobrecarga de visibilidad: ¿Quién está hablando en la red? ¿Dónde se originan estos datos? ¿En qué aplicaciones? ¿En qué navegador?

En otras palabras, las capacidades de visibilidad pueden proporcionar todo lo que un ingeniero de seguridad necesita saber para detectar, encontrar, confirmar y tomar una decisión.

La auditoría de la seguridad incluye pruebas de presión en tu red utilizando una simulación exhaustiva y realista de las condiciones más duras posibles que puede tener. Lo que incluye ataques a la propia red y seguros. Operaciones de Seguridad, o “SecOps”, es un esfuerzo colaborativo entre equipos de seguridad de tecnología de la información (TI) y operaciones. El foco está en integrar herramientas, procesos, y tecnología para alcanzar el objetivo colectivo de mantener la organización segura mientras se reduce el riesgo y se mejora la agilidad.

Las herramientas SecOps llamadas simuladores de amenazas te permiten hackear tu propia red antes de que lo hagan los hackers. Por ejemplo, plataformas de brecha y ataque como el Simulador de Amenazas de Keysight te permiten simular ataques de forma segura en tu red de producción, identificar resquicios en cobertura, y solucionar vulnerabilidades potenciales antes de que los atacantes puedan aprovecharse de ellas.

La Medida del Éxito

Avanzando, nuestro mundo cada vez más conectado requiere de nuevas tácticas de seguridad. Los elementos fundacionales son la preparación, la robustez, la visibilidad, y la prueba de presión. Estos te ayudarán a alcanzar la medida definitiva del éxito: mantener todo funcionando mientras mantienes todo más seguro.