Alex Li, Microchip Technology

A medida que evoluciona IoT industrial, la tendencia se orienta hacia la incorporación de más funciones en un solo SoC (system-on-chip) en lugar de varios dispositivos discretos porque el resultado es una lista de materiales más reducida, un menor riesgo de diseño y la necesidad de menos espacio, entre otras ventajas. Un excelente ejemplo es el microcontrolador Wi-Fi que integra conectividad Wi-Fi con un procesador y las GPIO (E/S de propósito general) que se precisen para cubrir las necesidades de una gran variedad de aplicaciones. Al definir uno de estos dispositivos hay que tener en cuenta muchos factores y para tomar una decisión prudente es importante conocerlos bien.

El mercado actual ofrece opciones de conectividad Wi-Fi de bajo coste, pero a menudo exige sacrificios en el número de periféricos y otros aspectos. Esto significa que escoger el mejor microcontrolador Wi-Fi resulta complicado y arriesgado porque un microcontrolador Wi-Fi no solo debe tener una robusta conectividad Wi-Fi sino también funciones de alto rendimiento. Si se incumple uno de estos aspectos o ambos, ello provocará que se retrase todo el proyecto del diseño e incluso que fracase. El microcontrolador, como núcleo del sistema, es la parte más importante del microcontrolador Wi-Fi, por lo que es necesario estudiar su rendimiento al inicio del proyecto porque cambiar el dispositivo más tarde suele exigir el rediseño de todo el software y la configuración del circuito auxiliar.

No hay que olvidar el ADC

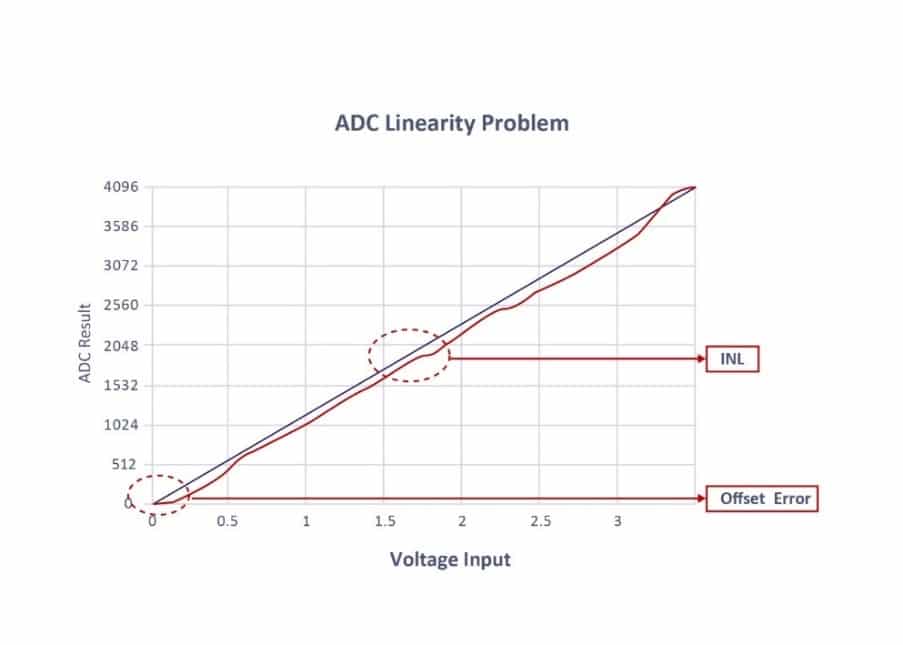

La conversión analógico-digital (A/D) es una de las funciones más descuidadas al definir un microcontrolador Wi-Fi pese a ser el primer componente de procesamiento en la cadena de señal tras la entrada analógica. Esto significa su rendimiento es muy importante para todo el sistema, por lo que es importante conocer los principales parámetros acerca del convertidor A/D (ADC) y cómo debería abordarlo el fabricante del microcontrolador Wi-Fi.

Una de las primeras especificaciones a las que deberían prestar atención los diseñadores es el número de bits del ADC. Esto puede resultar confuso porque, en la práctica, el número real de bits será inferior al indicado en la hoja de datos, a veces de manera sustancial. Lo más importante es el número efectivo de bits (effective number of bits, ENOB) de los que dispone el ADC para realizar la conversión. Este será siempre más bajo que lo indicado en la hoja de datos pero es muy importante que el ENOB y las especificaciones de la hoja de datos sean muy parecidas ya que varía considerablemente entre diferentes ADC. Cuanto menor sea el número de bits disponibles para realizar la conversión, menor será la precisión con la que el SoC representará la señal de entrada.

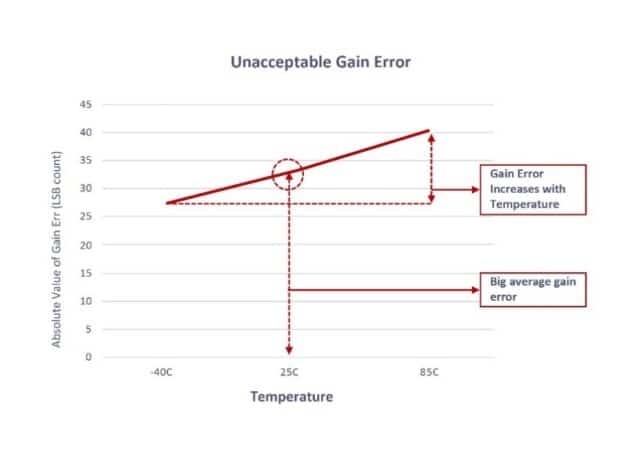

Además, al igual que todos los dispositivos electrónicos, los ADC “aportan” algo a la señal que afecta negativamente a sus capacidades, incluidos errores de cuantificación y sincronización, así como variaciones del offset, la ganancia y la linealidad. Los ADC también destacan por su sensibilidad frente a grandes variaciones de temperatura que son habituales en muchos entornos de funcionamiento de IoT industrial (ver Figura 1). El fabricante del microcontrolador Wi-Fi puede mitigarlo, por lo que es importante ponerse en contacto con el fabricante de cada microcontrolador Wi-Fi candidato con el fin de determinar su ENOB, el rendimiento frente a la temperatura, la linealidad y la precisión. Si está información no está disponible, siga adelante.

Periféricos

Todos los microcontroladores Wi-Fi son compatibles como mínimo con algunos estándares de conexión, por lo que es fácil dar por sentado que serán suficientes. Los ingenieros a menudo lamentan esta suposición cuando intentan utilizar el mismo microcontrolador Wi-Fi en otro diseño. Esto es cada vez más habitual al desarrollar o modificar sistemas IoT industriales ya que las plantas de producción suelen constar de una gran variedad de máquinas y controladores cuya fabricación e instalación se ha realizado en diferentes épocas por diversas empresas.

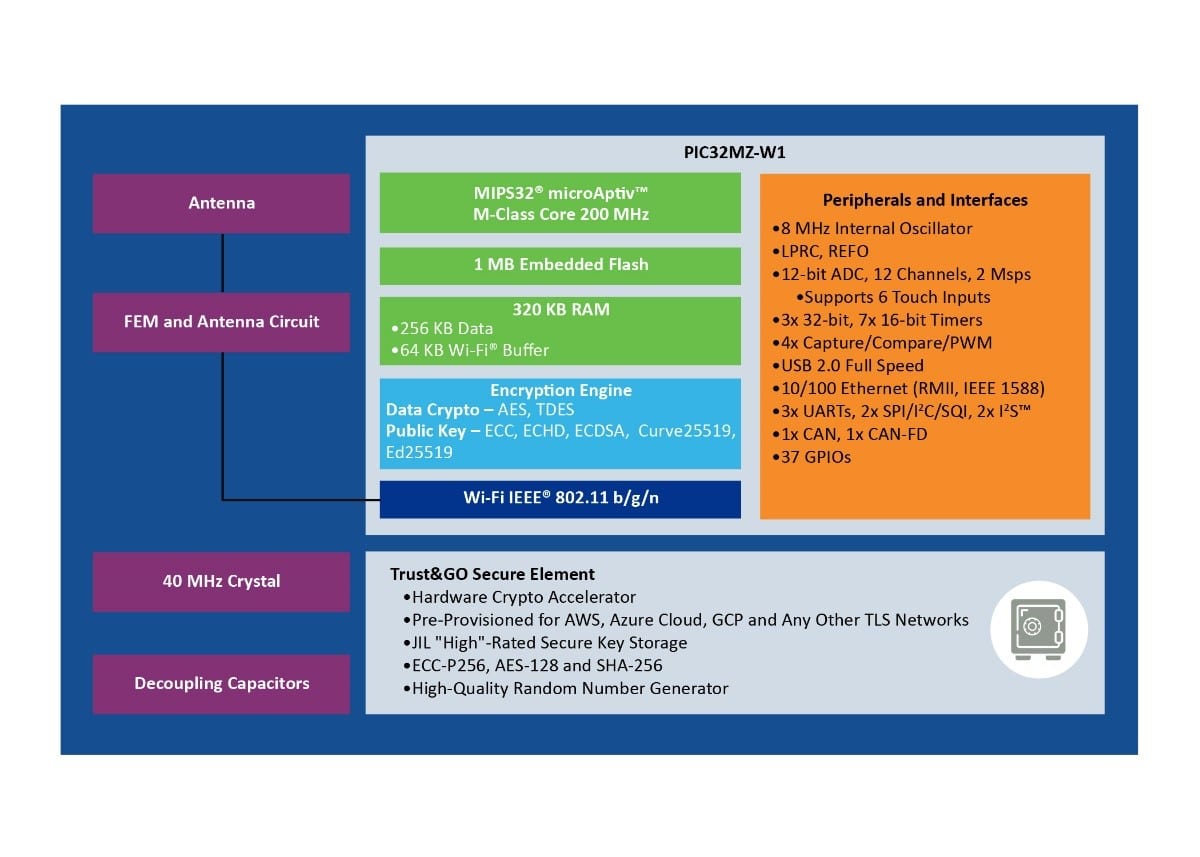

A medida que crece el sistema, es probable que incorpore más interfaces y que llegue un momento en el que requiera funciones como detección táctil y conexión a LCD. Si el SoC tiene GPIO de sobras podrá controlar más relés, interruptores y otros componentes compartiendo pocas patillas o incluso ninguna. Por esta razón, entre las interfaces compatibles con el dispositivo deberían estar Ethernet MAC, USB, CAN, CAN-FD, SPI, I2C, SQI, UART y JTAG (así como potencialmente el envío de señales táctiles y la compatibilidad con una pantalla) con el fin de garantizar su adaptación prácticamente a cualquier aplicación, ahora y en un futuro cercano.

La seguridad empieza por dentro

La seguridad es fundamental para todas las aplicaciones de IoT pero en el entorno industrial es primordial. Cuando entra una amenaza en una red IoT industrial, puede afectar a toda la planta y posiblemente a toda la empresa. El primer nivel de seguridad que se exige es dentro del motor criptográfico integrado en el microcontrolador, donde el cifrado y la autenticación se llevan a cabo de forma secuencia o en paralelo. Por lo que se refiere al cifrado AES, deberían utilizar claves de hasta 256 bits, DES y TDES, mientras que la autenticación debería ser

SHA-1, SHA-256 y MD-5.

Dado que cada proveedor de servicios en la nube tiene su propia certificación y sus propias claves, suministrar todo ello al dispositivo resulta complicado, exige unos conocimientos considerables sobre criptografía y representa unas las tareas más difíciles cuando los diseñadores preparan su producto para un servicio en la nube. Afortunadamente, algunos fabricantes como Microchip Technology simplifican este proceso, ahorrando así mucho tiempo y dinero. Vale la pena destacar el ahorro de tiempo y confusión que aporta este enfoque: el proceso de diseño se puede acortar en varias semanas o incluso más, garantizando asimismo que se cumplen todos los requisitos de seguridad y suministro de forma probada y verificable.

Es importante destacar que la mayoría de los microcontroladores Wi-Fi almacenan credenciales en memoria flash, donde los datos son accesibles y vulnerables a ataques de software y físicos. La máxima seguridad se alcanza almacenando esta información en un elemento de seguridad codificado en hardware porque los datos que integra no se pueden leer mediante ningún software externo. Por ejemplo, los microcontroladores Wi-Fi de Microchip como el WFI32 (Figura 2) aplican esta técnica en la plataforma Trust&GO de la compañía para garantizar la seguridad de sus microcontroladores cuando se conectan a AWS IoT, Google Cloud, Microsoft Azure y redes TLS de terceros.

Figura 2. El módulo Wi-Fi del WFI32 aísla las credenciales almacenándolas en hardware, por lo que son prácticamente invulnerables al pirateo.

Los elementos seguros preabastecidos, preconfigurados o personalizados almacenan las credenciales generadas dentro de los módulos seguros de hardware (Hardware Secure Modules, HSM) integrados en el dispositivo cuando se fabrica, aislándolos así frente a su exposición durante y después de la producción. La plataforma Trust&Go solo requiere un kit de desarrollo económico de Microchip en el cual trabaja el diseñador dentro del paquete de diseño incluido, utilizando para ello tutoriales y ejemplos de código con el fin de crear el archivo de manifiesto requerido. Cuando el código C para el elemento seguro trabaja en la aplicación, el diseño se puede enviar a producción.

El otro tipo de seguridad exigida es la seguridad Wi-Fi más avanzada que certifica la Wi-Fi Alliance. La versión más reciente es WPA3, basada en su predecesor WPA2 al que añade funciones que simplifican la seguridad de la Wi-Fi y ofrecen una autenticación más robusta, potencian la resistencia criptográfica y mantienen la resiliencia de la red. Todos los nuevos dispositivos deben tener la certificación WPA3 para usar el logo de la Wi-Fi Alliance, por lo que todos los chips Wi-Fi y todos los microcontroladores Wi-Fi deben estar certificados para conseguir la máxima seguridad. No obstante, conviene comprobar que el microcontrolador

Wi-Fi candidato tiene la certificación WPA3.

Asegurar la interoperabilidad

Siempre es posible que un microcontrolador Wi-Fi no pueda comunicarse con algunos puntos de acceso del mercado debido a un desajuste de RF, software y a otros factores. La imposibilidad de conectarse a puntos de acceso de uso generalizado podría afectar a la reputación de una compañía. Si bien es imposible garantizar que un microcontrolador Wi-Fi funcione con todos los puntos de acceso (access point, AP) del planeta, el problema se puede minimizar comprobando que el microcontrolador Wi-Fi haya superado las pruebas de interoperabilidad con los AP más comunes del mercado. Esta información se puede encontrar en las webs de los fabricantes, pero no siempre es fácil de encontrar. Llame al fabricante, solicite esta información, y si no se la proporcionan acuda a otro proveedor.

Necesitará ayuda

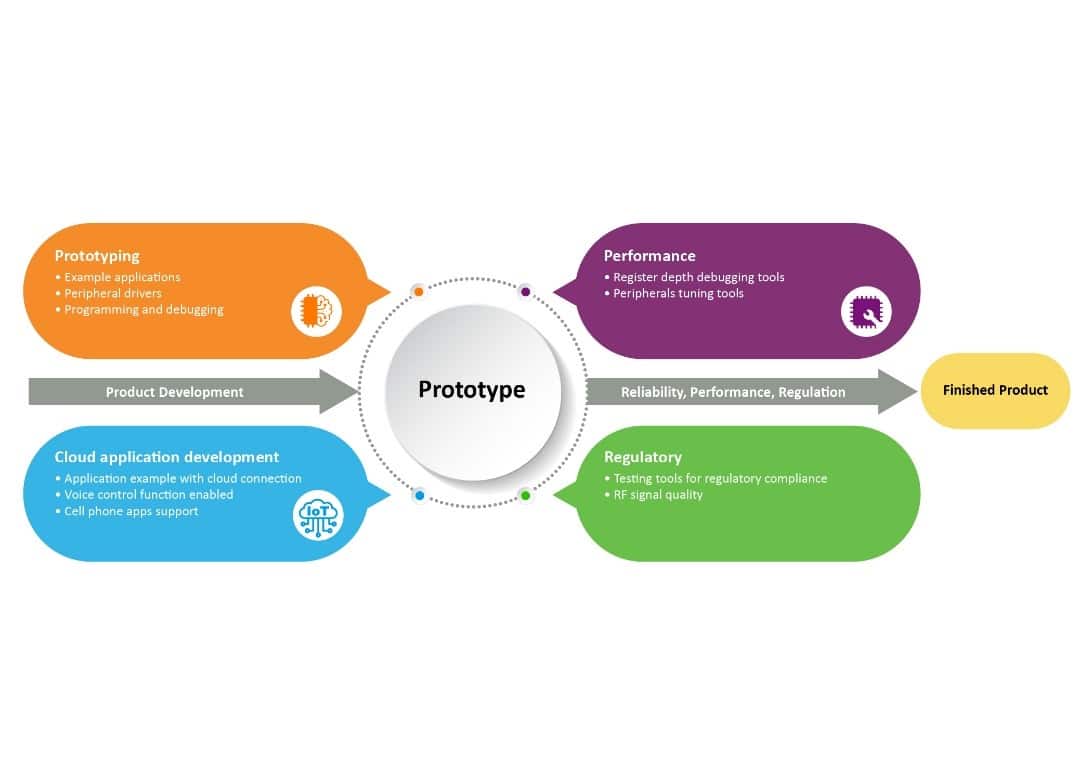

Por último, pero no por ello menos importante, existe la necesidad de contar con soporte para el diseño. Sin una plataforma en forma de entorno de desarrollo integrado (integrated development environment, IDE), el diseñador se ve obligado a acoplar recursos de Internet que pueden o no ser útiles, sencillos o fiables. Por ejemplo, unos pocos fabricantes de microcontroladores Wi-Fi proporcionan información básica sobre el producto e instrucciones para el desarrollo de prototipos, que no van más allá de dar la información requerida al pasar de esta fase a la de producción.

Para que esta información sea útil, el fabricante debería suministrar un IDE completo

(Figura 3) que incluya todas las funciones analógicas y digitales realizadas por el microcontrolador Wi-Fi además de todos los componentes externos que se necesitan para su implementación en determinadas aplicaciones. Debería servir como un medio para visualizar cómo se reflejan los cambios del diseño en el rendimiento y la capacidad de evaluar el rendimiento de RF del diseño, así como el cumplimiento de la normativa. Algunas de las herramientas básicas son gratuitas, mientras que otras se pueden adquirir por un coste asequible, como las tarjetas de evaluación diseñadas para la familia de microcontroladores Wi-Fi del fabricante.

Resumen

La tendencia en IoT indica una mayor potencia de procesamiento hacia el borde de la red en lugar recurrir únicamente a centros de datos basados en la nube. Para ello es necesario integrar tantas funciones como sea posible en el menor espacio y con el menor número de componentes. El microcontrolador Wi-Fi es uno de los muchos SoC que han avanzado mucho en este sentido integrando numerosas funciones en un solo dispositivo en lugar de utilizar componentes discretos que desempeñan una función concreta.

La integración de estos dispositivos en un subsistema IoT embebida puede ser relativamente sencillo siempre que el fabricante del microcontrolador Wi-Fi proporcione los recursos adecuados. Entre estos se encuentran un alto nivel de seguridad, una forma ágil de suministrarla para adaptarse a las necesidades de los proveedores de servicios en la nube, y un IDE completo que guíe al diseñador desde el desarrollo del prototipo hasta la producción.