Autores: Xavier Bignalet, Product Line Manager, Microchip Technology Inc.

Todd Slack, Marketing Estratégico y de Producto / Business Development Manager,

Microchip Technology Inc.

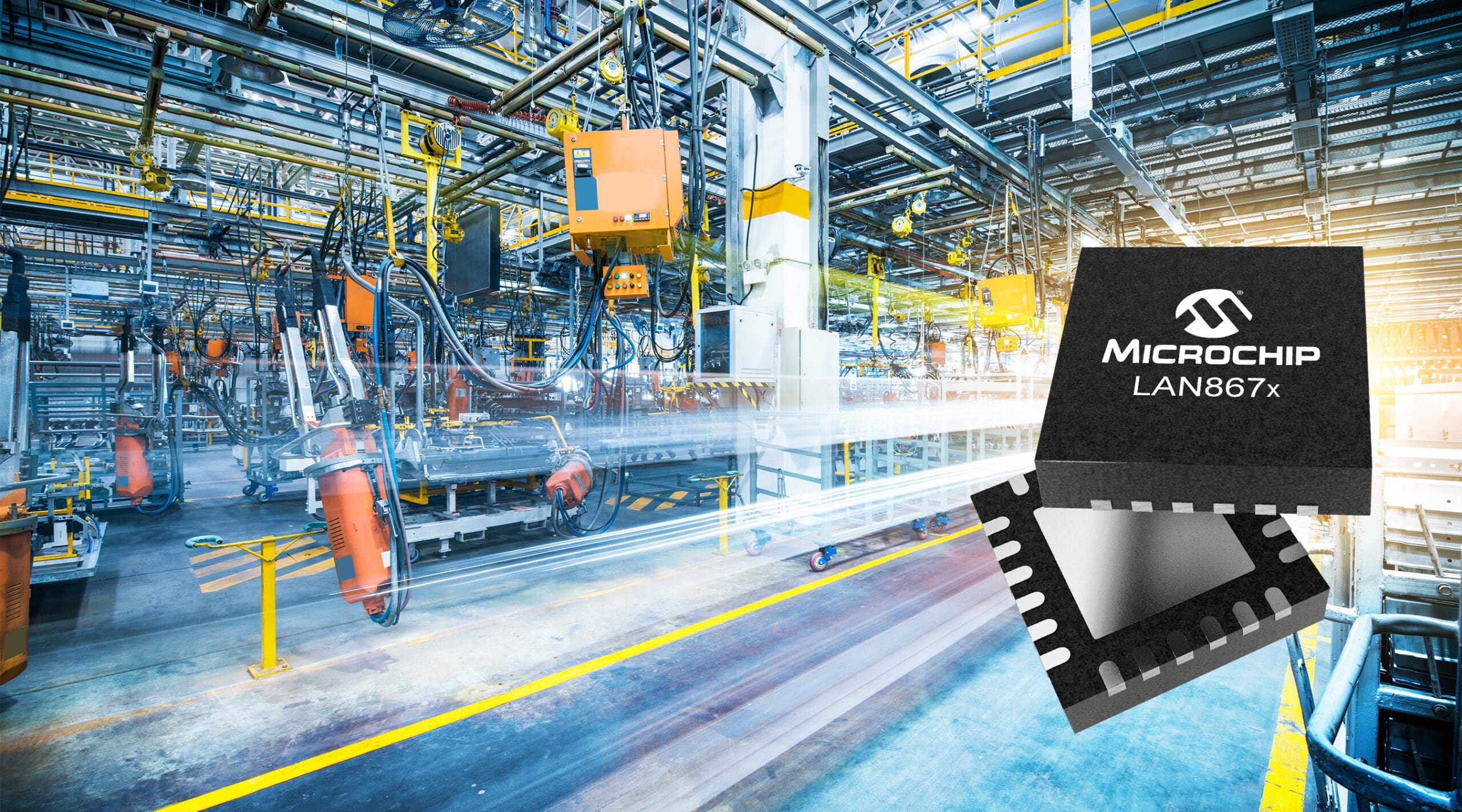

Uno de los mayores retos a los que se enfrenta el sector industrial es el creciente riesgo de ciberataques sobre la tecnología operativa. Las consecuencias de estos ataques pueden ser variadas y graves, hasta tal punto que pueden poner en peligro activos nacionales estratégicos como las redes de distribución eléctrica y de transporte, perder ingresos en la fabricación y amenazar la seguridad de las personas debido a la exposición potencial a sustancias peligrosas.

Para minimizar estos riesgos, los principales agentes del sector han contribuido a elaborar ISA/IEC 62443, un conjunto de normas y especificaciones técnicas cuyo objetivo es cubrir las necesidades de seguridad de los sistemas de automatización y control industrial (Industrial Automation and Control Systems, IACS) que utilizan tecnología operativa.

Para proteger la tecnología operativa frente a las graves consecuencias de los ciberataques, las normas exigen protocolos de mayor seguridad con el fin de evitar que se produzcan fallos. Por ejemplo, si un operario es atrapado por una máquina no es admisible hacer cuatro o más intentos para detenerla.

La citada normativa está dividida en cuatro partes y entre ellas la que tiene más interés para los fabricantes de semiconductores y usuarios es la cuarta: “Componentes”. Está dedicada a los requisitos de productos y componentes desde el punto de vista de la seguridad, abarcando tanto el contenido técnico de estos productos como los procesos utilizados para gestionarlos a lo largo de toda su vida útil. IEC 62443-4-2 (Requisitos Técnicos de Seguridad para componentes de IACS) define los requisitos técnicos para los productos o los componentes.

Niveles de seguridad

Además de los requisitos técnicos, la norma también establece cinco niveles de seguridad, de 0 a 4.

0: Sin requisitos especiales ni protección.

1: Protección frente a un mal uso intencionado o accidental.

2: Protección frente a un mal uso intencionado con medios sencillos y pocos recursos, habilidades básicas y baja motivación.

3: Protección frente a un mal uso intencionado con medios sofisticados y recursos moderados, conocimientos especializados sobre IACS y una motivación moderada.

4: Protección frente a un mal uso intencionado con medios sofisticados y grandes recursos, conocimientos especializados sobre IACS y una alta motivación.

Junto con los niveles de seguridad, la especificación también defines siete Requisitos Fundamentales:

- FR1 – Control de identificación y autenticación (Identification and Authentication Control, IAC)

- FR2 – Control de uso (Use Control, UC)

- FR3 – Integridad del sistema (System Integrity, SI)

- FR4 – Confidencialidad de los datos (Data Confidentiality, DC)

- FR5 – Flujo de datos restringido (Restricted Data Flow, RDF)

- FR6 – Respuesta rápida a eventos (Timely Response to Events, TRE)

- FR7 – Disponibilidad de recursos (Resource Availability, RA)

Una manera de simplificar los requisitos fundamentales es recordar el término CIA (Confidentiality, Integrity, Availability) que representa a los siete.

Para facilitar el cumplimiento de estos requisitos, Microchip ha publicado una nota de aplicación denominada AN3983. Junto con una explicación de los principales puntos de la norma, ofrece una tabla que describe los requisitos del componente en la norma y muestra cómo los circuitos integrados de autenticación segura ATECC608 o TA100 pueden ayudar al producto de un fabricante a cumplir esos requisitos.

Tendencias de seguridad

Algunos aspectos de la seguridad son comunes en todo el sector industrial. El primero de ellos es implementar un arranque seguro debido a la necesidad de verificar que el código ejecutado en un host, el cargador inicial, es de confianza. Durante la primera fase es preciso comprobar la firma entrante del contenido del firmware firmado que se verificará en el microcontrolador principal, y solo entonces se permitirá actualizar ese microcontrolador principal.

Esta noción se puede ampliar con actualizaciones inalámbricas que exigen cambiar periódicamente el funcionamiento de su plataforma y corregir posibles errores de firmware. Las actualizaciones seguras de firmware en campo también deberían disponer del mismo tipo de mecanismo, utilizando una clave pública para verificar la firma pública entrante y luego, ya en el campo, cambiar el funcionamiento de esa plataforma.

A continuación se encuentra la autenticación del mensaje: es posible que confíe en el código que se está ejecutando ahora en su sistema, pero los nodos necesitan comunicarse entre sí en su fábrica. Esto significa que es importante poder verificar el origen del mensaje de forma criptográfica. Un circuito integrado de autenticación segura es importante en este caso porque permite utilizar recursos como CMAC basado en AES para verificar el origen del mensaje, o HMAC; en cualquier caso necesitará las claves correspondientes. Esto implica que hay mensajes circulando por la red y solo responde a mensajes con un código correcto de autenticación criptográfica. Si un hacker consigue acceder a la red y empieza a enviar mensajes falsos, los otros nodos verán que el mensaje no está autentificado y lo descartarán.

Al registrar los intentos fallidos de autorización, el host principal de la red podría actuar e incluso aislar un modo del que procedan los mensajes sospechosos.

El tercer aspecto es la verificación criptográfica de que un dispositivo concreto de hardware, por ejemplo una bomba industrial destinada a ese ecosistema industrial. Si la bomba se avería, la bomba de recambio es desconocida para el sistema. El controlador principal de esa red podría solicitar a la bomba su certificado X509. Podría verificar la firma del certificado y comprobar que está conectado con el fabricante correcto y luego realizaría una comprobación para que la bomba utilice una clave en un elemento seguro como ATECC608 o TA100.

Seguridad integrada

El primer paso para añadir confianza a la red industrial consiste en disponer de dispositivos de silicio de confianza para almacenar certificados de la clave y datos inmutables. El segundo paso consiste en implementar las funciones descritas, como el arranque seguro, la autenticación de mensajes o la autenticación de accesorios.

El último paso es evolucionar de la fase de desarrollo a la fase de fabricación. Esto se denomina suministro de claves seguras, es decir, inyectar claves secretas y certificados en los elementos seguros.

Este suministro debe ser seguro y existen algunas normas para determinados segmentos verticales. El más común es la norma de criterios compartidos, el cual garantiza que la fabricación se lleve a cabo con seguridad, de manera que incluya protección física de la planta de fabricación, incluido el acceso restringido a los recursos físicos de TI (Tecnologías de la Información). También se ocupa de la protección electrónica, es decir, de proteger la red por lo que respecta a los recursos de suministro, control de acceso, respaldo y almacenamiento.

Otro aspecto es la protección organizativa: cómo transferir la información, cómo gestionar el personal de seguridad, cómo conceder acceso a este ese personal, cómo gestionar el personal de mantenimiento no destinado directamente en el suministro.

¿Cómo lo implementamos dentro de Microchip?

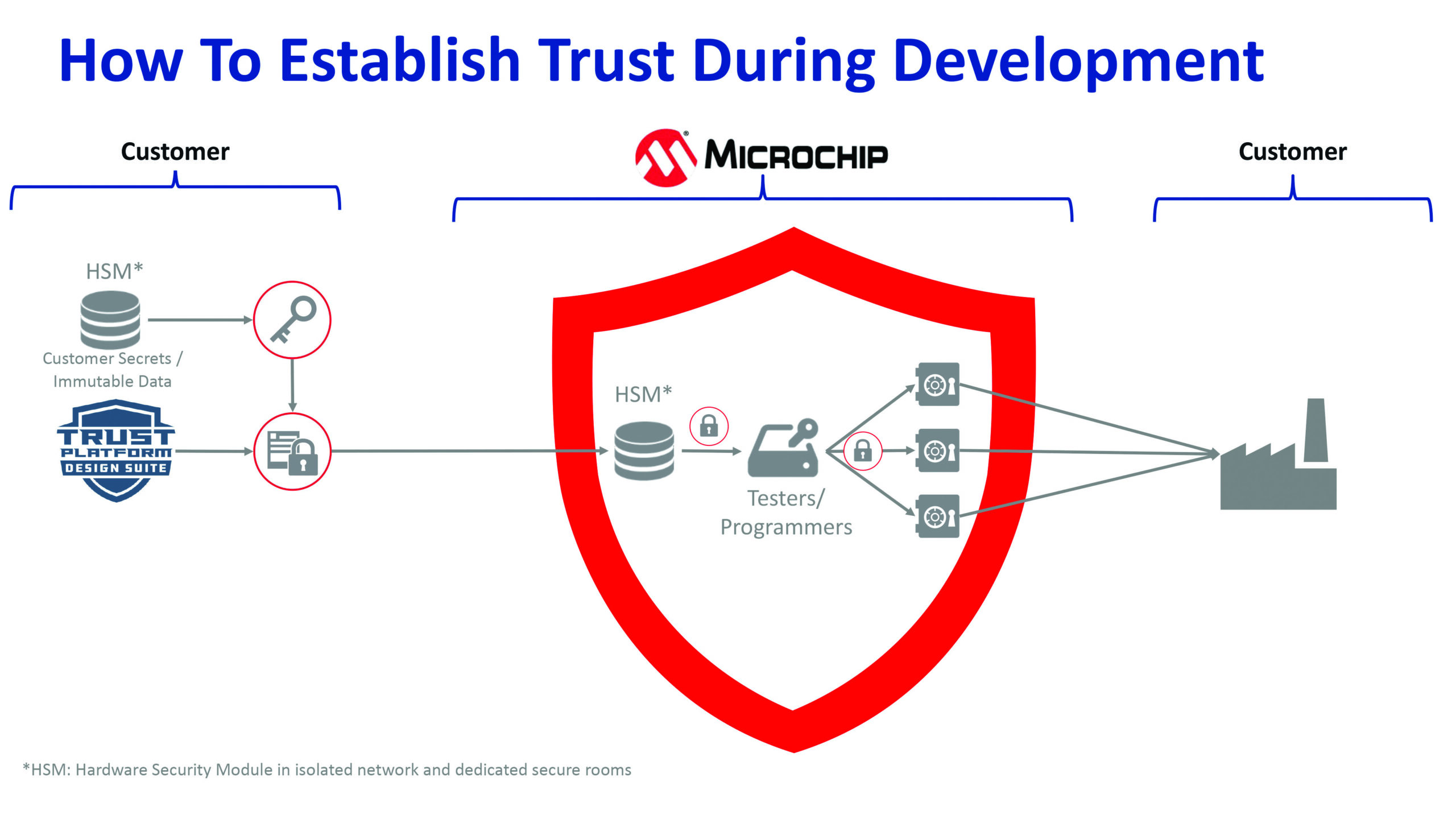

Microchip tiene un proceso seguro y estandarizado para efectuar lo que llamamos el proceso de cambio seguro, un modo de vincular la información secreta (datos, claves, certificados) del cliente con el mundo seguro de Microchip con el fin de suministrarle información exclusiva.

Este proceso es muy seguro ya que se basa en un paquete de intercambio secreto por medio de la infraestructura HSM (Hardware Security Module) de Microchip. El proceso permite implementar los casos prácticos y la generación del paquete de intercambio seguro. Este se encripta a continuación y se transmite directamente a la protección de Microchip integrada en el HSM.

La información pasa luego por los comprobadores, manteniendo así un flujo totalmente seguro desde el HSM del cliente hasta los elementos seguros. Esto se lleva a cabo dentro de las fábricas seguras de Microchip, que han sido auditadas por laboratorios de seguridad externos. Después de esto ya podemos entregar el producto al cliente. El proceso de envío también está definido por una norma de criterios compartidos que garantiza la protección de los elementos seguros durante la entrega a los clientes. Esto también garantiza la trazabilidad de la cadena de suministro dentro de un proceso completo.

En resumen, se puede decir que el aspecto más importante para generar confianza no es simplemente el dispositivo de silicio, sino una combinación de silicio, casos prácticos, suministro y cadena de suministro que, después de todo, permitirán al cliente fabricar el sistema final antes de entrar en funcionamiento.

Para más información: https://www.microchip.com/en-us/products/security/security-ics/cryptoautomotive-security-ics