Abrir las fábricas al acceso remoto crea vulnerabilidades potenciales de seguridad, pero éstas se pueden minimizar, como explica Xavier Bignalet, Director de Marketing del Grupo de Productos Seguros Microchip Technology.

La llegada de la Industria 4.0 ha contemplado un grado mucho mayor de automatización mediante conceptos de fabricación y control remoto. Si bien esto ofrece numerosas ventajas en cuanto a eficiencia empresarial, también expone algunos activos muy costosos al riesgo de un acceso no deseado. Y no es tan solo el elevado valor económico de la maquinaria lo que se pone en peligro, sino que también podría verse afectada la facturación generada por los bienes que se producen en la fábrica en un momento determinado. Si, como es habitual, la fábrica está conectada a una nube pública o privada, existen entonces riesgos inherentes de seguridad. Estos surgen en cuanto una fábrica inteligente se expone a una red, por ejemplo, un centro de datos externalizado. La dificultad estriba en conservar las ventajas de la fábrica conectada inteligente en cuanto a elasticidad y adaptarse a la creciente seguridad en diversas redes.

Un buen punto de partida consiste en determinar si se utilizará una solución por cable, inalámbrica o una combinación de ambas. Una vez decidido se recomienda utilizar una tecnología de conectividad que emplee protocolos estándar, como Wi-Fi®, Bluetooth® o Ethernet, por citar a los más conocidos en el segmento industrial. El uso de prácticas estándar de seguridad disminuye el riesgo de que las conexiones se vean en peligro. En ocasiones esto juega en contra de los hábitos tradicionales del segmento industrial, que suele recurrir a soluciones propietarias. Es necesario construir una infraestructura que dure muchos años. Si bien muchas redes tienen protocolos propietarios, éstos se deberían limitar a su uso interno y no a conexiones externas. Sin embargo, uno de los problemas es que incluso los ingenieros más cualificados en diseño embebido tienen conocimientos limitados acerca de conceptos de seguridad TI. No son expertos en seguridad TI y esta falta de conocimientos les impide crear una infraestructura robusta y segura de Internet de las Cosas (Internet of Things, IoT).

En cuanto se establece la conexión entre la fábrica y la nube, los ingenieros se ven lanzados al mundo de Amazon Web Services (AWS), Google, Microsoft Azure y otros, y pronto se dan cuenta de que necesitan la ayuda de expertos en TI para gestionar las numerosas amenazas de seguridad a las que se deben enfrentar. Para los piratas informáticos, uno de los principales objetivos es obtener un solo punto de acceso para lograr el acceso remoto a una gran cantidad de sistemas. Los ataques remotos pueden provocar daños a gran escala, como ha demostrado reciente oleada de ataques de denegación de servicio distribuido (Distributed Denial of Service, DDoS) . El punto más débil en una red IoT suele ser el hardware y su usuario en el nodo final mientras los ingenieros procuran tener conocimientos sobre TI para paliar el problema. Todo esto está cambiando. Compañías como Microchip Technology consideran que cubrir esta laguna forma parte de su trabajo, educando para ello a los ingenieros sobre las características de una infraestructura segura de extremo a extremo. Además, las grandes compañías de la nube, como AWS, Google y Microsoft, son fuentes importantes de conocimientos avanzados. La gran lección consiste en no descuidar la seguridad o de evitar considerarla un complemento una vez diseñada una red IoT. Llegados a este punto, ya es demasiado tarde. La seguridad es algo que se debe implementar estratégicamente desde principio para cualquier diseño de IoT. La seguridad empieza por el hardware y no es algo que simplemente se puede añadir posteriormente o como un suplemento de software.

Autenticación

La parte más importante del rompecabezas de la seguridad es la autenticación. Un diseñador de sistemas debe empezar por el concepto de que todos los nodos conectados a una red deben tener una identidad única, protegida y de confianza. Es fundamental saber si alguien en la red es quien dice ser y si es de confianza. Para conseguirlo se debe utilizar TLS 1.2 de forma tradicional junto a una autenticación mutua entre un servidor y un nodo final de IoT. Esto se lleva a cabo utilizando información de confianza para ambas partes, es decir, una autoridad en certificación. No obstante, esto solo funciona si la confianza emitida por la autoridad de certificación está protegida desde el inicio del proyecto, a lo largo de la etapa de fabricación y una vez instalado el sistema en la fábrica inteligente. La clave privada, que se utiliza para reconocer que la autenticidad del nodo final de IoT, debe ser segura y protegida. En la actualidad, un método de implementación más débil pero que se utiliza habitualmente consiste en almacenar la clave privada dentro de un microcontrolador en memoria flash donde se puede ver expuesta a manipulaciones del software. Sin embargo, cualquiera puede acceder y consultar esta zona de la memoria, controlarla y a continuación obtener la clave privada. Esta implementación es incorrecta y proporciona a los diseñadores una falsa sensación de seguridad. Es aquí donde se producen los daños y problemas en su mayoría.

Elemento seguro

Para que la solución sea segura, es necesario no solo eliminar la clave y otras credenciales críticas del microcontrolador, sino también aislarlas del microcontrolador y de toda exposición al software. Es aquí donde entre en juego el concepto de elemento seguro. La idea que subyace tras los elementos seguros consiste básicamente en proporcionar un lugar seguro en el cual almacenar y proteger la clave, al que nadie pueda acceder. Las instrucciones de la biblioteca CryptoAuthLib permiten enviar las solicitudes y respuestas apropiadas desde el microcontrolador al elemento seguro con el fin de validar la autenticación. En ningún punto dentro del proceso de desarrollo del producto y su vida útil se expone la clave privada ni abandona nunca el elemento seguro. Por tanto, se puede establecer una cadena de confianza de extremo a extremo. Los elementes seguros son circuitos integrados CryptoAuthentication™ autónomos que se pueden considerar seguros y en ellos las compañías pueden colocar sus secretos. En este caso, pueden conservar las claves privadas necesarias para la autenticación de IoT.

Suministro de claves

Un segundo aspecto importante es cómo se suministran las claves privadas y otras credenciales del cliente al dispositivo CryptoAuthentication. Para ello, Microchip ofrece una plataforma a través de la cual el cliente puede crear y configurar con seguridad la programación de sus secretos durante la etapa de fabricación de CI sin exponerlos a nadie, incluido el personal de Microchip. Microchip fabrica el elemento seguro en sus instalaciones y las certificaciones se añaden tan solo inmediatamente antes de suministrarlo al usuario final. Cuando los clientes abren cuentas AWS IoT, aportan a los clientes los certificados creados en su nombre por Microchip mediante la función Use Your Own Certificate (Utilice su propio certificado) de AWS.

A continuación, utilizan la función de AWS IoT denominada registro inmediato (just-intime registration, JITR) para efectuar una carga masiva de los certificados a nivel de dispositivo almacenadas y suministrada en los elementos seguros en la cuenta de usuario de AWS IoT. El certificado a nivel de cliente ahora puede verificar el certificado a nivel de dispositivo y la cadena de confianza se ve completada. Esta función es la que permite una verdadera escalabilidad de TI empresarial que tenga en cuenta la seguridad. Puede haber muchos miles de certificados que se pueden gestionar mediante el proceso JITR, de forma masiva y no de uno en uno, sin necesidad de que intervenga el usuario. En lugar de tener que cargar los certificados manualmente desde los dispositivos asociados a una cuenta en la nube y exponerlo a terceros, los usuarios ahora pueden configurar el registro de los certificados de nuevos dispositivos automáticamente como parte de las comunicaciones iniciales entre el dispositivo y AWS IoT, todo ello sin poner en peligro la seguridad.

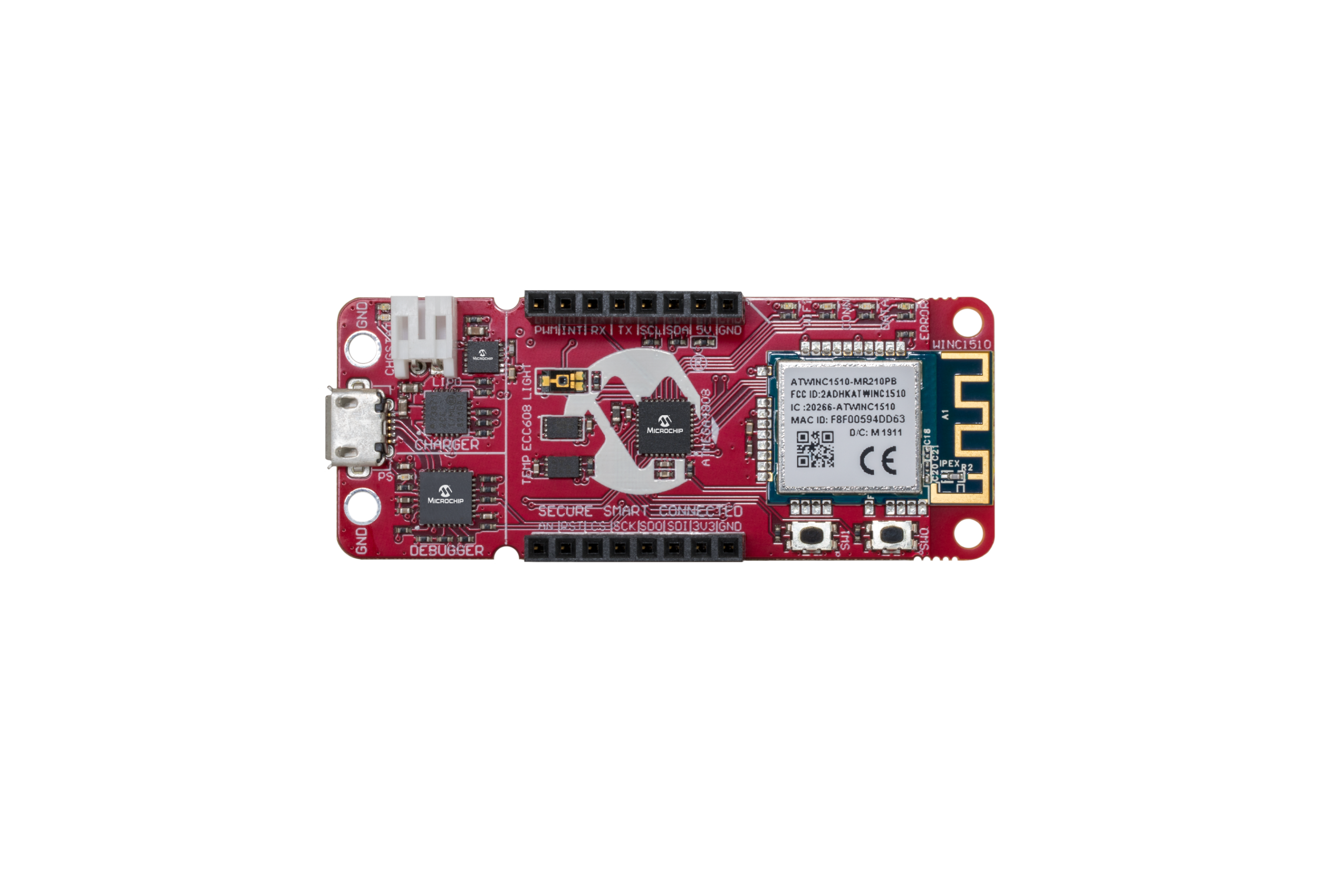

Primeros pasos con el kit AT88CKECC-AWSXSTK- B actualizado

El kit Zero Touch, mostrado en la imagen inferior, incorpora el dispositivo ATECC508AMAHAW Cryptoauthentication, que viene preconfigurado para ejecutar el proceso de autenticación frente a la cuenta de AWS IoT. El primer paso consiste en aprender qué es una cadena de confianza utilizando los nuevos programas en lenguaje Python, así como aprendiendo el proceso de suministro en las fábricas de Microchip durante la fase de suministro.

El kit muestra, hasta cierto punto, el funcionamiento de los principios del proceso de fabricación propia. Además, el dispositivo ofrece una gran resistencia frente a intentos de manipulación física, como por ejemplo contramedidas frente a ataques indirectos. También incorpora un generador de números aleatorios de alta calidad conforme a FIPS (Federal Information Processing Standard), un acelerador criptográfico de bajo consumo compatible con la más amplia gama de dispositivos IoT con unos recursos limitados y la capacidad de manejar a la perfección varios flujos de producción de forma económica. Para ayudar a llenar el hueco entre los ingenieros de sistemas embebidos y los profesionales de TI, además de experiencia de programación en Python, el kit aporta programas CloudFormation para acelerar la configuración de la cuenta AWS y hacer que la experiencia en la Nube sea más didáctica. Gracias al uso de un programa CloudFormation, el usuario puede definir un interface de usuario dentro del entorno AWS en cuestión de minutos.

Conclusión

La combinación de JITR de AWS IoT, el dispositivo ATECC508MAHAW CryptoAuthentication y el proceso de suministro seguro de fabricación propia de Microchip ofrece la mejora seguridad a IoT dentro de su clase. Esta auténtica solución integral de seguridad para IoT permite un acceso seguro a la Industria 4.0 hacia un crecimiento protegido y eficiente.