„Alles beginnt mit Vertrauen“ – so der Werbeslogan einer deutschen Bank. Die Fähigkeit einer Person oder eines Systems, auch unter sehr stressigen Bedingungen vorhersehbar zu reagieren, schafft Vertrauen. Je wertvoller die Assets oder Daten und je komplexer die Systeme, desto schwieriger ist es jedoch, diesen Anspruch zu gewährleisten. Dasselbe gilt für eingebettete Systeme.

Die Anzahl eingebetteter Geräte wächst exponentiell, begleitet von einer überproportionalen Zunahme der Risiken, denen sie ausgesetzt sind, insbesondere durch die Integration von Netzwerkfähigkeiten. Das Risiko steigt mit jeder Integrationsebene, zum Beispiel in Industrie 4.0 Cyber-Physical Systems (CPS). Sobald sie Kernfunktionalitäten hatten, sind sie in die Cloud (Cloud) abgewandert, wo neue Bedrohungen entstehen. Dies geschieht, weil die Cloud den Schutz aufhebt, den die physische Trennung von Geräten früher bot. Bisher gab es keine skalierbaren Sicherheitstools, mit denen Mobilfunknetzbetreiber nachweisen könnten, dass ihre Daten und EDV-Systeme vertraulich und schadensfrei bleiben. Folglich müssen Softwarekomponenten, die sich in der Cloud befinden, geschützt werden. Um die Interoperabilität zwischen verschiedenen Geräten und Systemen zu gewährleisten, muss die Sicherheit der Computerplattform auf definierten Standards basieren.

Drei Sicherheitsstufen

Die Sicherheit kann auf drei Ebenen eingestellt werden:

• Nur auf Softwareebene: Das Vorhandensein dieser Sicherheitsmechanismen im Betriebssystem ist praktisch kostenlos, bietet aber nur begrenzten Schutz.

• Software und Hardware: Eine zuverlässige Ausführungsumgebung, bestehend aus Software und Hardware, bietet mittleren Schutz zu geringen Kosten.

• Manipulationssichere Hard- und Software: Ein fest installiertes, hardwareimplementiertes Sicherheitselement, das mit Verschlüsselungsalgorithmen ausgestattet ist, erfordert eine gewisse Investition, garantiert jedoch höchsten Schutz. Hierfür stehen verschiedenste Computertechnologien zur Verfügung:

• Das Trusted Platform Module (TPM) ist ein vertrauenswürdiges Hardwaresystem mit einem gespeicherten Schlüssel.

• Trusted Network Connect (TNC) beschreibt ein Zugangskontrollsystem, das Sicherheit bis zu den Endgeräten umfasst.

• Self-Encrypting Drive (SED) bezeichnet eine Hardwareverschlüsselung mit genau abgestuften Blöcken.

• PC-Client-, Mobil- und Automotive-Anwendungen basieren beispielsweise auf Profilen aus der TPM 2.0 Library-Spezifikation. Dies erfordert auch eine zuverlässige Computerplattform mit Schnittstellen über zahlreiche Plattformen hinweg. Es sollte sowohl eingebettete Systeme wie Smartphones, Fahrzeuge, Clouds, virtuelle Maschinen, Server, Desktop-Computer, Laptops und Tablet-PCs als auch viele weitere Geräte abdecken. Für jede Anwendung ist zu prüfen, welchen Schutzgrad die Daten erfordern. Denn Sicherheit hat immer einen Preis und es gilt die Gleichung: „geringe Investition = geringer Schutz“. Ziel ist es daher, die Balance zwischen Kosten und Risiken zu finden. Beispielsweise kann ein minimaler Schutz ausreichen, wenn ein Satz Bluetooth-Headsets mit einem Smartphone verbunden wird. Die Absicherung von Smart Metern (Smart Meter) oder Tachographen gegen Sabotage erfordert jedoch größere Maßnahmen, während unter anderem M2M-Projekte maximalen Schutz erfordern. Trojanische Pferde wie bösartige Server und Clients sowie geheime Spiegelung (z. B. unbefugtes Kopieren von Daten in Hubs) stellen die Hauptbedrohungen dar, nicht nur in kommerziellen Anwendungen. Sie gefährden das Intellectual Property (IP) oder das Know-how eines Unternehmens und dessen Geschäftsmodell. Dem kann durch geeignete Maßnahmen zur Aufrechterhaltung der Qualität und Zuverlässigkeit und z

folglich das positive Image des Unternehmens.

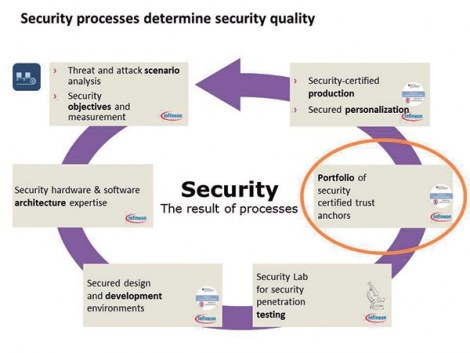

Sicherheitsprozesse

Die Qualität der Sicherheit hängt zunächst einmal von den entsprechenden Prozessen ab. Ein solcher Prozess läuft bestenfalls repetitiv ab: Er beginnt mit der Analyse von Angriffen und Bedrohungen, aus der die Sicherheitsziele und die zu ergreifenden Maßnahmen abgeleitet werden. Dies ist die Grundlage für die Erstellung des Sicherheitsplans und der Entwicklungsumgebung und wird zu einem Labor, das Tests durchführt, damit Unternehmen zertifizierte Vertrauensanker entwickeln und somit eine sichere Produktion garantieren und die Endprodukte anpassen können. Natürlich werden sich Bedrohungen und Angriffe weiterentwickeln, was bedeutet, dass sie regelmäßig überprüft und analysiert werden müssen: Die Folge ist, dass der Prozess von vorne beginnt.

Vertrauenspunkte

Der Schlüsselaspekt in Bezug auf die Sicherheit eines Systems ist der Schlüssel, der zum Verschlüsseln und Entschlüsseln sensibler Daten verwendet wird. Wenn der Schlüssel „gehackt“ oder „geklont“ wird, wird jede angebotene Sicherheit entfernt. Das bedeutet, dass die Art und Weise, wie der Schlüssel während des Produktlebenszyklus – einschließlich der Produktion – verwaltet wird, entscheidend ist. Drei Vertrauenspunkte (Vertrauensanker) garantieren die Sicherheit des Schlüssels: die sichere Aufbewahrung des Verschlüsselungsschutzes sowie die Verwaltung des Schlüssels selbst – also wer wann und auf welche Weise Zugriff hat. Diese Punkte können auf unterschiedliche Weise im System implementiert werden, als Softwarekomponente des Betriebssystems oder als Hardware in einem separaten System mit erweiterten Sicherheitsfunktionen. Obwohl das Isolieren und/oder Verschlüsseln aller Daten und Systeme eine extrem hohe Sicherheit bietet, ist dieser Ansatz im Allgemeinen nicht machbar oder ratsam. Beispielsweise kann ein Server nicht verschlüsselt werden, wenn Geschäftspartner Zugriff auf offene Daten benötigen.

Auch Software- und Firmware-Updates müssen ein ausreichendes Maß an Offenheit bieten. Ein typisches sicheres industrielles Steuerungssystem könnte wie folgt aussehen: Ein drahtloser Sensor mit einem eingebetteten Verschlüsselungsmodul verbindet sich über eine Einwegauthentifizierung mit einer Steuereinheit. Die Steuereinheit ist mit einem Authentifizierungs-IC ausgestattet, bei dem es sich um ein Hardwaremodul mit einem gespeicherten Schlüssel handelt. Mit diesem Schlüssel kann das Laufwerk die Authentifizierung des Sensors durch eine zweite Einwegprüfung mit einem anderen angeschlossenen Teil verifizieren, das das gleiche Verschlüsselungsmodul wie der Sensor enthält. Über einen zweiten Weg ist die Steuereinheit sicher mit dem Sensor und externen Geräten verbunden. Idealerweise sollte auch der Server, mit dem das Steuergerät verbunden ist, über ein Authentifizierungs-IC verfügen – denn nur dann ist es vollständig sicher implementiert und damit das System wirklich sicher. Neben der gegenseitigen Authentifizierung zwischen Steuergerät und Server bietet es auch eine Zugriffskontrolle und damit einen sicheren Kanal für Datenübertragung, Updates und Zyklusmanagement

des Lebens. In Zusammenarbeit mit Infineon bietet Rutronik Module für alle in der Industrie geforderten Sicherheitsstufen und Systemkomplexitäten an.

Diese Module profitieren von Infineons langjähriger Erfahrung in Sachen Sicherheit in den unterschiedlichsten Märkten. Auch zahlreiche Smartcards wie Kredit-, elektronische Ausweis-, Gesundheits- oder Zutrittskontrollkarten sowie die Verschlüsselung von Pay-TV-Diensten basieren auf Technologien dieses Herstellers, wie Smart Meter, M2M-Anwendungen, TPMs und Secure Elements. Die OPTIGA-Familie von Infineon ermöglicht Benutzer- und Systemauthentifizierung sowie sicheren Datenaustausch. Wie ein Tresor speichern Mikrocontroller den Sicherheitsschlüssel, Zertifikate, Passwörter und Daten. Auf diese Weise stellen sie die System- und Datenintegrität sicher, sodass Benutzer sicher sein können, dass weder ihre Systeme noch ihre Daten beschädigt werden.

Sie sorgen auch für Software- und Firmware-Updates. Alle Familienmitglieder können mit spezifischen Schlüsseln und Zertifikaten personalisiert werden. Beispielsweise werden OPTIGA Trust und OPTIGA Trust E sofort einsatzbereit geliefert. Dem OPTIGA Trust ist eine individuelle 10-Byte-ID zugeordnet, deren Eindeutigkeit durch ein einzigartiges Schlüsselpaar garantiert wird. Sein Sicherheitschip verwendet modernste asymmetrische Elliptische-Kurven-Kryptografie (ECC), um Verschlüsselungscodes zu generieren, die er in einem geschützten Speicher speichert. Diese Single-Chip-Lösung stellt eine äußerst effiziente und wirtschaftliche Alternative für Anwendungen dar, die nur ein geringes Maß an Sicherheit erfordern. Der OPTIGA Trust E – SLS 32AIA bietet ein höheres Maß an Sicherheit und erweiterte Funktionalität. Sein High-End-Treiber enthält ECC256 und SHA256. Es zeichnet sich außerdem durch einen sicheren Speicher und kryptografische Funktionen zur Authentifizierung und zum Austausch von Zertifikaten aus. OPTIGA Trust P und OPTIGA TPM erfüllen die strengen Anforderungen mit der Zertifizierung nach CC (Common Criteria) EAL 5+. Der Trust P unterstützt ECC521 und RSA 2048 sowie AES-, TDES- und SHA-Kryptographie. Folglich ermöglicht es sowohl die Authentifizierung als auch die Generierung und Änderung von Schlüsseln, sichere Updates, Systemintegrität sowie Zugriffs- und Lebenszyklusverwaltung. Dank der Programmierbarkeit können alle Funktionen an die Bedürfnisse verschiedener Netzwerksysteme angepasst werden.

Das OPTIGA TPM SLB 96xx entspricht den TPM v1.2 und 2.0 Standards und bietet zertifizierten Plattformschutz für Software und Daten selbst komplexester Systeme auf höchstem Niveau. Dazu gehören eine starke Plattform- und Benutzerauthentifizierung, ein Zufallszahlengenerator (RNG), ein Tick-Zähler und ein Verzeichnis vereitelter Angriffe sowie integrierte Algorithmen, einschließlich RSA, ECC und SHA-256. Physisch vom Hauptprozessor getrennt, kann das OPTIGA TPM logischen und physischen Angriffen standhalten. Und trotz seiner umfassenden Funktionalität ist es – wie alle Module der OPTIGA-Familie – eine schlüsselfertige Lösung, die einfach zu integrieren und zu verwalten ist. Bei der Auswahl der optimalen Lösung für die jeweilige Anwendung und deren Umsetzung arbeiten Infineon und Rutronik eng zusammen. Aus sicherheitstechnischer Sicht ist diese Zusammenarbeit von großer Bedeutung, da die Sicherheitschips mit vorprogrammierten und vorzertifizierten Schlüsseln von Infineon geliefert werden. Dieser Schlüssel muss auf dem Weg zum Client unbedingt vor einem möglichen Zugriff gesichert werden. Aus diesem Grund versendet Infineon die Chips als geschlossenes System, das Rutronik direkt an den Kunden versendet.

Bei Bedarf gibt es bei komplexen Anwendungen auch die Unterstützung durch einen zertifizierten Integrator aus dem Infineon-Partnernetzwerk, der Unterstützung bei der Infrastrukturimplementierung bietet. Alle relevanten Sicherheitsmaßnahmen werden zwischen Lieferanten, Kunden und Rutronik durch Vertraulichkeitsvereinbarungen (NDA – Non-Disclosure Agreements) geregelt. Rutronik unterstützt auch die Entwicklungsumgebungen der Kunden mit allen verfügbaren Tools, um eine schnelle Einarbeitung in das Sicherheitsthema zu gewährleisten.