Autor: Scott Wakelin – Senior product manager de la unidad de negocio de comunicaciones de Microchip

Hoy en día, y de cara al futuro, los sistemas espaciales desempeñan un papel cada vez más importante en nuestras vidas. Nos ayudan a desplazarnos de un lugar a otro, nos informan sobre el tiempo y nos conectan entre nosotros. Además, son una parte cada vez más importante de nuestra infraestructura de seguridad nacional.

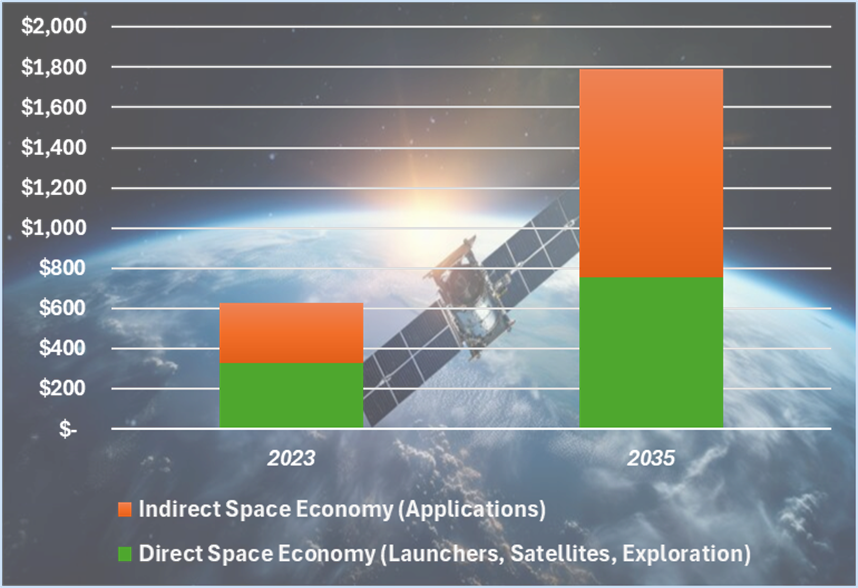

El tamaño y el alcance de la economía espacial mundial dan una idea de su importancia. El Foro Económico Mundial prevé que la inversión directa en infraestructura espacial (satélites, lanzadores, rovers, exploración) crecerá de 330.000 millones de dólares en 2023 a 755.000 millones en 2035. Durante el mismo periodo, la economía indirecta derivada del espacio crecerá de 300.000 millones de dólares a más de 1 billón. El espacio está ahora profundamente entrelazado en el tejido de nuestras vidas.

Figura 1. Economía espacial mundial (en miles de millones de dólares). Fuente: Space: The $1.8 Trillion Opportunity for Global Economic Growth, World Economic Forum

A pesar de ello, se ha prestado poca atención a la necesidad de seguridad en el espacio. Los métodos de ciberseguridad que son habituales en las aplicaciones terrestres son poco frecuentes en el espacio. En cambio, la seguridad de los sistemas espaciales, ya sean satélites, lanzadores o rovers/módulos de aterrizaje, suele depender de una combinación de oscuridad y distancia física. Dado que la ciberseguridad no figura entre las prioridades, pocos de los subsistemas electrónicos y microprocesadores utilizados en el espacio integran funciones de seguridad.

Figura 2. Aplicaciones espaciales

Sin embargo, el riesgo es cada vez mayor. La combinación de los intereses de seguridad nacional en constante crecimiento, las crecientes tensiones geopolíticas y la creciente dependencia del espacio crea tanto riesgos como incentivos para actividades maliciosas. Además, la aparición de software de vuelo de código abierto crea oportunidades para identificar agujeros de seguridad que pueden ser explotados por hackers, cuya sofisticación va desde operadores de estaciones terrestres aficionados hasta actores estatales.

Dado el riesgo creciente, aumenta la voluntad y la necesidad de responder. El espacio se considera ahora parte integrante de la infraestructura crítica de una nación. Las sucesivas administraciones estadounidenses han reconocido tanto el interés nacional vital de las actividades espaciales como la necesidad de proteger esta infraestructura. En 2021, el United States Space Priorities Framework (Marco de Prioridades Espaciales de los Estados Unidos) señalaba:

Estados Unidos mejorará la seguridad y la resiliencia de los sistemas espaciales que proporcionan o dan soporte a la infraestructura crítica de EE. UU. frente a actividades maliciosas y riesgos naturales. En particular, Estados Unidos colaborará con la industria espacial comercial y otros desarrolladores y operadores espaciales no gubernamentales para mejorar la ciberseguridad de los sistemas espaciales, garantizar un acceso eficiente al espectro y reforzar la resiliencia de las cadenas de suministro en toda la base industrial espacial del país. Fuente: United States Space Priorities Framework, December 2021

Los satélites son una de las muchas aplicaciones de la seguridad en la infraestructura espacial. Los satélites se utilizan para una amplia gama de aplicaciones de defensa, civiles y comerciales. Con más de 20.000 nuevos satélites que se desplegarán antes de que termine la década, la oportunidad de realizar actividades maliciosas y la necesidad de protegerse contra ellas nunca ha sido mayor.

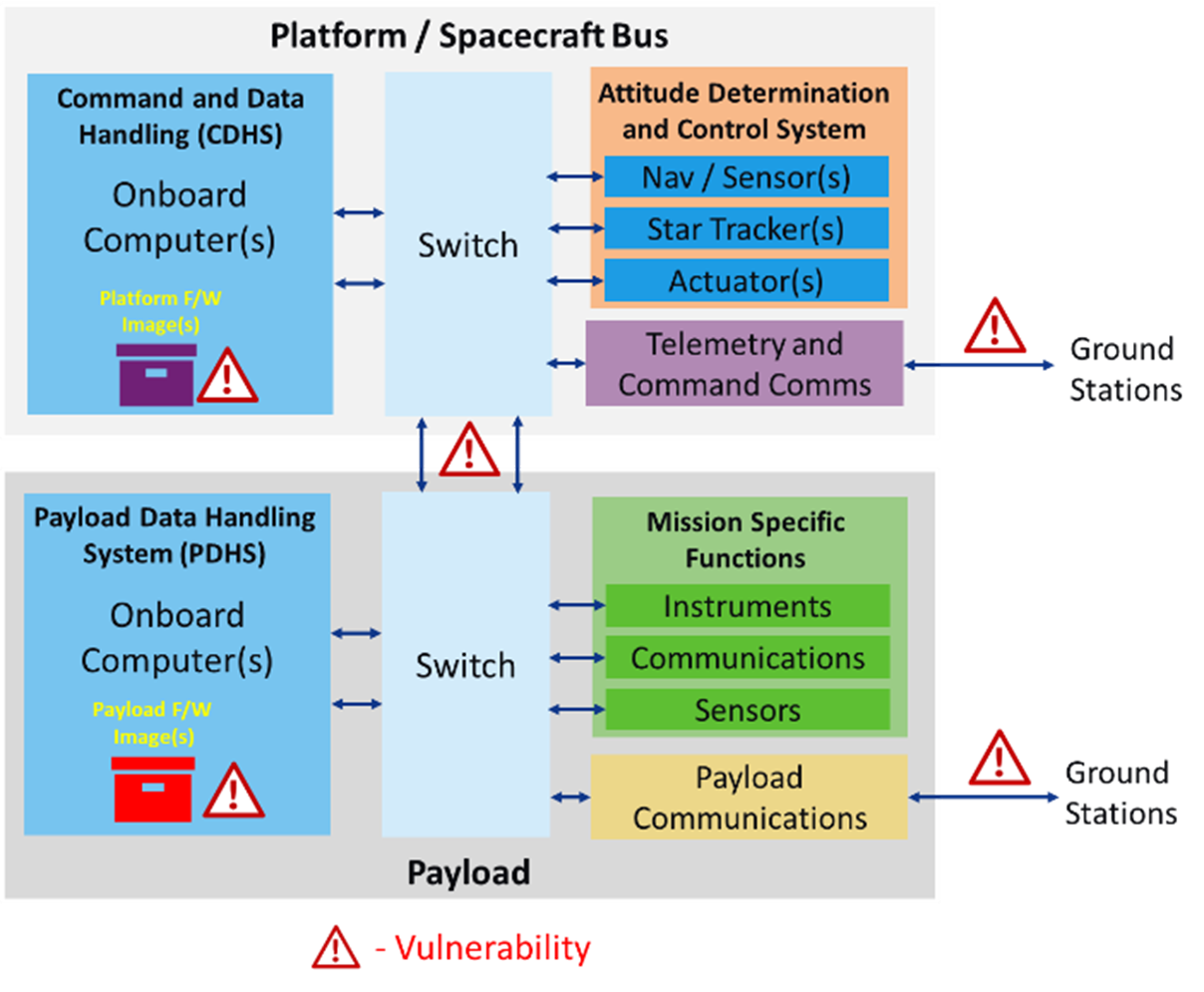

Un satélite típico incluye una plataforma o bus espacial, así como una sección de carga útil. Estas diferentes secciones realizan funciones diferentes, lo que hace que el vector de ataque y el impacto de una vulnerabilidad de seguridad sean diferentes. La sección de la plataforma o bus espacial es responsable del vuelo y la navegación del propio satélite. El corazón de la sección de la plataforma es el microprocesador (MPU) utilizado en los ordenadores de a bordo (OBC) dentro del sistema de mando y manejo de datos (CDHS-Command and Data Handling Systems). El CDHS ejecuta el software de vuelo en tiempo real y en respuesta a los datos de los sensores y de navegación recibidos del sistema de determinación y control de actitud (ADCS-Attitude Determination and Control Systems). Al mismo tiempo, el CDHS intercambia telemetría y comandos con las estaciones terrestres a través del sistema de telemetría y comunicaciones de órdenes (Telemetry and Command Communications). Las brechas de seguridad en esta sección podrían provocar la pérdida total del satélite o, en el peor de los casos, desencadenar una catastrófica cascada de destrucción de satélites conocida como síndrome de Kessler.

Figura 3. Ejemplo de arquitectura de un satélite

Por otro lado, la sección de carga útil (Payload) es responsable de llevar a cabo la misión específica del propio satélite. Algunos ejemplos de misiones son la observación de la Tierra, la defensa nacional, la ciencia, las comunicaciones de banda ancha y la navegación y sincronización (por ejemplo, el GPS). Al igual que la sección de plataforma, la sección de carga útil cuenta con un conjunto de ordenadores a bordo en el sistema de gestión de datos de carga útil (PDHS-Payload Data Handling System), que interactúa con funciones específicas de la misión, como instrumentos, comunicaciones y sensores. Las estaciones terrestres se comunican con la sección de carga útil a través del sistema de comunicaciones de carga útil. Aunque los fallos de seguridad en la sección de carga útil pueden no provocar la pérdida del satélite, podrían exponer información de seguridad nacional, inutilizar los sistemas GPS o interrumpir las comunicaciones de banda ancha.

Dado su papel central en las aplicaciones espaciales, los microprocesadores utilizados son cruciales no solo para cumplir los objetivos de la misión, sino también para la seguridad del sistema. Para cumplir los objetivos de la misión, se necesitan características como el rendimiento informático general, las interfaces y la tolerancia/prevención de fallos. También se requiere resistencia a la radiación y tolerancia a la radiación para sobrevivir al duro entorno espacial, especialmente en aplicaciones de vuelos espaciales tripulados o de misión crítica, ya sea en órbita terrestre baja (LEO), en la Luna o más allá.

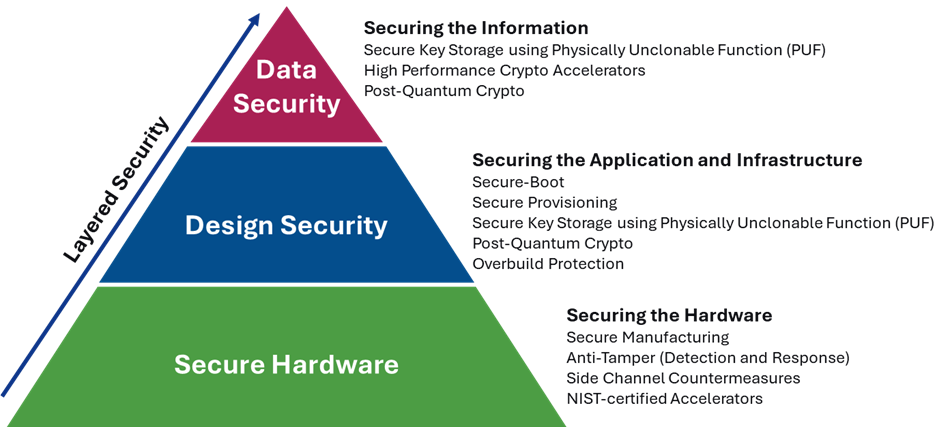

Los desarrolladores de sistemas espaciales ahora también deben tener en cuenta la seguridad. Una aplicación espacial verdaderamente segura aprovechará los microprocesadores de grado espacial que siguen un enfoque de seguridad por capas.

Figura 4. Enfoque de seguridad por capas

En la capa más baja se encuentra el hardware seguro. A menos que el hardware y su cadena de suministro sean seguros, no se puede confiar ni en la infraestructura ni en la información que pasa a través de ella. El hardware seguro se consigue mediante técnicas como la fabricación segura, la detección y respuesta contra manipulaciones, las contramedidas de análisis de canales laterales integradas y, por supuesto, los aceleradores certificados por el NIST.

Lo siguiente es la seguridad del diseño. En esta capa se protege la infraestructura y la propiedad intelectual sobre la que se basa la aplicación espacial. Las capacidades clave de los microprocesadores en esta capa incluyen el arranque seguro, el aprovisionamiento y el almacenamiento seguro de claves.

Por último, una vez que hemos protegido tanto el hardware como la infraestructura, podemos centrarnos en proteger la información que atraviesa el sistema. En esta capa, los microprocesadores de grado espacial deben incorporar aceleradores criptográficos de alto rendimiento y almacenamiento seguro de claves.

Una capacidad clave que se destaca en la figura 2 y que no debe pasarse por alto, en particular para infraestructuras críticas como el espacio, es la necesidad emergente y urgente de la criptografía postcuántica.

La criptografía asimétrica es una piedra angular fundamental de cualquier sistema que utilice la seguridad. En casi todas las aplicaciones terrestres, algoritmos como RSA y la curva elíptica (ECC-Elliptic curve) se utilizan ampliamente para las firmas digitales y el intercambio de claves. Dado el tamaño tradicional de las claves y los retos de cálculo y matemáticos que plantea la factorización de números primos, se cree generalmente que los ordenadores clásicos tardarían miles de millones de años en descifrar RSA o ECC.

Sin embargo, los ordenadores cuánticos están a la vuelta de la esquina. Es posible, aunque no probable, que en los próximos 5-10 años los ordenadores cuánticos relevantes para la criptografía (aquellos con suficientes qubits) estén disponibles para grupos nacionales y otros grupos con una buena financiación. El peligro que plantean estos ordenadores cuánticos es su capacidad para ejecutar el algoritmo de Shor para factorizar un número primo. Un algoritmo de este tipo ejecutado en un ordenador cuántico podría reducir el tiempo necesario para descifrar RSA o ECC de miles de millones de años a menos de un día.

Dado su amplio uso en una gran variedad de aplicaciones de seguridad, como la autenticación y el intercambio de claves, la capacidad de descifrar RSA y ECC (ECDSA o ECDH) supone una amenaza existencial para los sistemas de todo el mundo.

Además, el reto no se limita a las comunicaciones activas «en el momento». Los agentes maliciosos podrían interceptar y almacenar las comunicaciones «hoy» y descifrarlas «mañana». Esto supone una amenaza tanto si la aplicación espacial es una constelación LEO para comunicaciones de banda ancha como si se trata de un activo militar estratégico.

El NIST (National Institute of Standards and Technology – Instituto Nacional de Estándares y Tecnología) y la NSA (National Security Agency-Agencia de Seguridad Nacional) reconocieron la amenaza y organizaron un concurso para identificar algoritmos de clave pública cuánticos de próxima generación. A través de este concurso, el NIST ha seleccionado un conjunto de algoritmos basados en módulos lattice que sustituirán finalmente al RSA y al ECC:

- ML-KEM: método de encapsulación de claves basado en módulos de celosía (FIPS-203)

- ML-DSA: estándar de firma digital basado en módulos lattice (FIPS-204)

ML-KEM y ML-DSA son requisitos fundamentales para garantizar la seguridad y la protección de nuestros sistemas ciberfísicos a largo plazo.

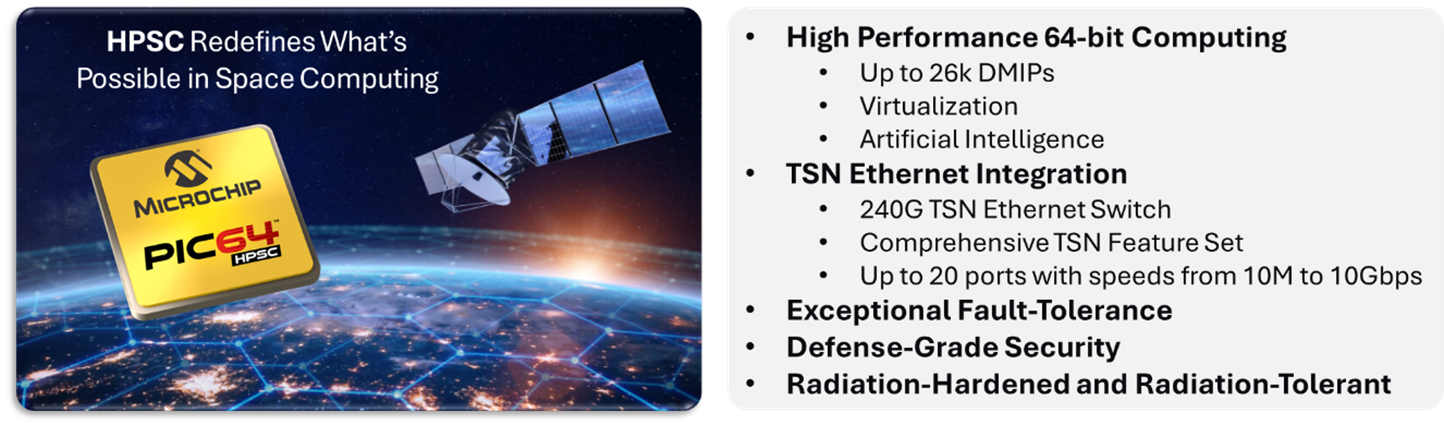

La familia de microprocesadores PIC64-HPSC de Microchip representa un avance revolucionario en las capacidades disponibles en un microprocesador de 64 bits, tanto en la Tierra como en aplicaciones espaciales. El dispositivo combina las mejores características de los procesadores comerciales (COTS), como la computación de alto rendimiento, la virtualización y la inteligencia artificial (IA), con la tolerancia a fallos y la resistencia a la radiación necesarias para sobrevivir en el exigente entorno espacial. Los MPU PIC64-HPSC combinan la computación de alto rendimiento con un completo conjunto de características de seguridad, incluido el soporte completo para la criptografía postcuántica, una capacidad necesaria para proteger el espacio ahora y en el futuro.

Con los MPU PIC64-HPSC, las aplicaciones espaciales, como los satélites, los lanzadores y los rovers/landers, pueden protegerse de manera coherente con su papel como parte fundamental de la infraestructura crítica de un país.