Marcando el ritmo a los sistemas industriales en tiempo real

La tecnología de la automatización aprovecha cada vez más Ethernet industrial – y existe una buena razón para ello: combina capacidad en tiempo real...

Tecnología sensible al tacto incorporada al diseño de las máquinas expendedoras del futuro

Tecnología sensible al tacto incorporada al diseño de las máquinas expendedoras del futuro. Autor: Mark Cambridge, director general, Zytronic

Está comprobado que entre las aplicaciones...

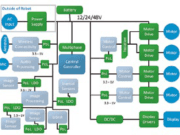

El auge de los robots de 48V

Los robots industriales constituyen una parte fundamental de la cuarta revolución industrial, más conocida como Industria 4.0. Además, debido a que estos dispositivos se...

El sistema OFDM. La estructura de transmisión de la radio digital DRM

El sistema OFDM. La estructura de transmisión de la radio digital DRMPor Sigfredo PagelEl sistema DRM (Digital Radio Mondiale) se presenta como una alternativa...

Desate la Innovación en Aplicaciones de IoT: Explorando las 5C de IoT

El despliegue de IoT está ocurriendo muy deprisa. Según IoT Analytics , el número de dispositivos conectados en 2019 se espera que supere los...

Modulador de luz controlado por sonido

Modulador de luz controlado por sonido

Un modulador de música a luz es un circuito que controla la intensidad de una o más luces en...

Cómo mejorar la sensibilidad de los receptores de RF por medio de un LNA...

Cómo mejorar la sensibilidad de los receptores de RF por medio de un LNA externo

Una de las especificaciones clave en los diseños de los...

De camino a las huertas de muchos pisos con LEDs

La agricultura vertical seguirá ganando protagonismo en el sector agrícola. Con el respaldo de la última tecnología LED, es posible cultivar una amplísima variedad...

Utilice paneles adicionales para construir un sistema de iluminación LED y sensor orientado a...

En el horticultivo, el Internet de las cosas (IoT, por sus siglas en inglés) puede cumplir un rol principal tanto en el control como...

Test de penetración y gestión de vulnerabilidades, estrategia clave para evaluar la seguridad de...

Test de penetración y gestión de vulnerabilidades, estrategia clave para evaluar la seguridad de red Por Javier y Ana Areitio Bertolín

En este artículo se examina...