Autores: Chen Grace Wang, Corporate Product Manager Digital de Rutronik, y Slaven Dekic, Field Application Engineer Memory Solutions de Infineon Technologies

Una consecuencia de la miniaturización de los system-on-chips es que la memoria flash tiene que implementarse externamente en mayor medida. Esto conlleva nuevos requisitos de seguridad que deben cumplirse de manera urgente, especialmente en sistemas en red críticos.

El rápido crecimiento de los sistemas en red en todo el mundo está generando una necesidad de seguridad cada vez mayor. Esto se produce porque cada dispositivo inteligente conectado en red es un objetivo potencial de ciberataques. Y, al mismo tiempo, los avances en system–on–chips (SoC) están respaldando que las tecnologías de producción lleguen a los nodos de proceso más pequeños, esenciales a la hora de alcanzar las prestaciones y el rendimiento necesarios en aplicaciones informáticas intensivas. Sin embargo, la integración de memoria no volátil (NVM) resulta cada vez más difícil a medida que los nodos de proceso se reducen a 22 nm o incluso menos. En particular, la implementación de flash NOR embebida se ha vuelto realmente cara en estos nodos pequeños. Como resultado, los sistemas que utilizan SoC de alto rendimiento deben contar con una alternativa a flash embebida y están volviendo a optar por una memoria on–board externa (Fig. 1).

Los SoC de última generación requieren memoria flash externa

Durante décadas y en todos los sectores, la estrategia típica para el desarrollo de sistemas electrónicos ha sido integrar más funciones – incluyendo mayor capacidad de memoria – en menos chips. Esta tendencia ha dado lugar a arquitecturas SoC que permiten integrar complejos sistemas integrados en un único chip..Con la intención de aumentar su rendimiento y reducir los costes, los fabricantes de SoC han confiado en nodos de proceso de producción innovadores. Sin embargo, los avances en la tecnología de semiconductores han hecho cada vez más difícil integrar la memoria flash en un SoC, obligando a los desarrolladores de sistemas a almacenar el código crítico y los datos del sistema en una memoria flash externa.

los diseños con flash externo también aportan ventajas: Por ejemplo, el SoC puede elegirse basándose únicamente en su rendimiento, y la densidad de flash adecuada para el diseño específico puede determinarse de forma independiente. El código es cada vez más grande y las aplicaciones actuales almacenan y procesan más datos que nunca. Incluso si un SoC incluye una NVM embebida, en muchos casos, se requiere de capacidad de memoria externa adicional. Si se puede seleccionar libremente la capacidad más adecuada de memoria flash externa, se puede disminuir los costes y optimizar la eficiencia de todo el sistema.

Figura 1. “De-integración” de flash embebida (eFlash) del SoC.

La memoria externa tiene diferentes requisitos de seguridad

La memoria on–chip está estrechamente conectada al resto del SoC en el que reside y, fundamentalmente, se considera más fiable que la memoria externa convencional. Esto se debe a que, como un dispositivo independiente, es más vulnerable a los ataques físicos. Incluso los datos encriptados que se encuentran en una memoria flash externa pueden ser un objetivo fácil para determinados ataques. Entre las principales amenazas a tener en cuenta al proteger la memoria flash externa se incluyen las siguientes:

- Suplantación de transacciones hacia o desde flash sin autorización

- Manipulación (tampering) con código y datos almacenados, parámetros y registros

- Repetición de transacciones para revertir el contenido de la memoria flash a versiones antiguas e inseguras

- Obtención de claves durante el despliegue en un entorno “inseguro”

- Ataques de “fisgón” (snooping – hombre en el medio – MitM) en transacciones hacia/desde dispositivos flash

- Ataques de canal lateral (“Side channel attack”) en una memoria flash para observar u obtener su contenido

Para hacer frente a todas estas amenazas y otras vulnerabilidades de seguridad de la memoria flash externa, el dispositivo debe ofrecer las siguientes características:

- Una raíz de confianza (root–of–trust) basada en hardware para evitar cualquier modificación o manipulación, copia u otros efectos de un ataque en el código y/o datos almacenados en la memoria flash

- Actualizaciones seguras desde el microcontrolador o la nube (cloud) a través de una combinación de protección de extremo a extremo con transacciones autenticadas y encriptadas mediante el bus, regiones seguras con métodos de acceso de lectura/escritura, espacio de memoria de clave segura y contadores monotónicos no volátiles

- Asequibilidad (bajo coste) al eliminar la necesidad de dispositivos de seguridad adicionales como, por ejemplo, un módulo de plataforma de confianza y modificaciones de tarjeta de circuito impreso (PCB), incluyendo soporte para las interfaces serie flash más populares

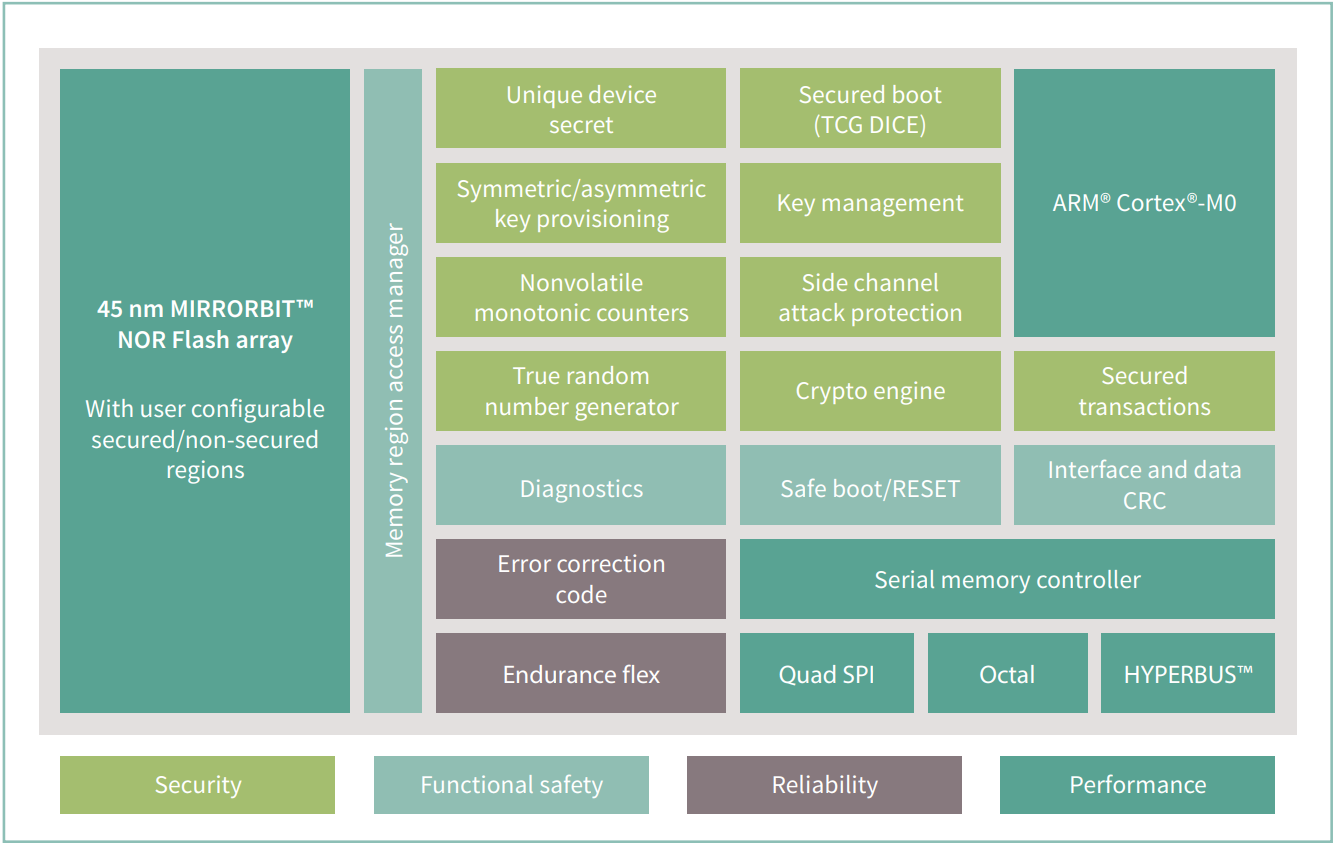

Figura 2. Arquitectura de la familia Semper Secure Flash NOR de Infineon.

Memoria flash segura para aplicaciones críticas

Con Semper-Secure NOR Flash, Infineon ofrece lo que, según el fabricante, es la memoria flash más avanzada, segura y fiable de la industria. Está diseñada para garantizar la seguridad funcional, realizar diagnósticos y corrección de datos y cumplir los requisitos de la norma ISO 26262. Y, por si esto fuera poco, Semper Secure añade una raíz de confianza de hardware y opciones para criptografía simétrica y asimétrica. Esta combinación de seguridad y protección hace que Semper Secure NOR Flash se convierta en una memoria ideal en aplicaciones críticas donde el fallo no es una opción.

Las memorias flash externas se conectan al SoC host vía una interfaz de memoria serie y un bus. Esto las convierte en vulnerables a ataques de repetición y man-in-the-middle”. Debido a que la información crítica se intercambia entre múltiples dispositivos semiconductores, no resulta suficiente con proteger solamente el SoC host. Por lo tanto, también hay que garantizar la memoria flash externa y la comunicación bidireccional entre los dos.

Semper-Secure-NOR-Flash solventa este problema al autenticar y/o encriptar las transacciones entre el SoC host y la memoria. Esto asegura la autenticidad, la confidencialidad y la integridad de los datos, así como la protección ante los ataques de repetición. Semper Secure ayuda a ampliar el entorno de procesamiento seguro más allá del SoC host hasta llegar a la memoria flash NOR externa, al poder respaldar diferentes tipos de transacciones seguras, incluyendo lectura, programación y borrado autenticados, así como lectura, programación y borrado encriptados.

Figura 3. Con sus características, Semper-Secure NOR Flash ofrece a los sistemas relevantes de seguridad un alto nivel de protección contra diversas amenazas.