Dr. Mark Pierpoint, Präsident, Netzwerkanwendungen und -lösungen, Keysight Technologies

Indem wir immer mehr in digitalen Räumen agieren, gewinnen wir mehr Fähigkeiten und Wert, sind aber auch vielen neuen Schwachstellen ausgesetzt. Versäumnisse bei der Cybersicherheit haben Konsequenzen, und die Kosten eines Verstoßes können in Form von entgangenem Geschäft, Verlust der Glaubwürdigkeit oder sogar Verlust von Menschenleben bewertet werden.

Vier Konzepte helfen dabei, das ultimative Ergebnis zu erzielen, nach dem Sicherheitsexperten suchen: alles am Laufen zu halten und gleichzeitig alles sicher zu halten. Die ersten beiden Ideen, Bereitschaft und Organisationsrobustheit, dienen einem allgemeinen Zweck, während die nächsten beiden, Sicherheitstransparenz und Sicherheitsüberprüfung, spezifischer sind.

Alles und Jeder, Verbunden

Weltweit versuchen viele Täter immer raffiniertere Angriffe. Ihr Ziel ist es, das Leben, die Geschäfte oder die Regierungen ihrer Opfer zu stören und zunehmend Geld dafür zu erpressen, dass sie dies nicht tun.

Man kann mit Sicherheit sagen, dass sie die Möglichkeiten lieben, die ihnen die langfristige Vision „alles und alles vernetzt“ bietet. Auf der positiven Seite wurde der Wert dieser Idee durch die während der Pandemie gelernten Lehren verstärkt: Konnektivität ist für Kunden, Unternehmen und Regierungen von entscheidender Bedeutung.

Benutzer haben heute höhere Erwartungen, wie z. B. sofortigen Zugriff, keine Verzögerung und Verfügbarkeit rund um die Uhr. Tatsächlich zeigen aktuelle Umfragen, dass Endnutzer sich mehr um die XNUMX/XNUMX-Verfügbarkeit als um die Sicherheit sorgen.

Alles und jeder, geschützt?

Wenn unsere Geräte und Dienstanbieter zuverlässige, allgegenwärtige und kontinuierliche Konnektivität bieten können, bringen sie uns enorme Vorteile. Aber das ist ein zweischneidiges Schwert. Die dunkle Seite der allgegenwärtigen Konnektivität ist eine schnell wachsende Angriffsfläche. Mehr Zugriff durch mehr Benutzer und mehr Geräte schafft scheinbar unendlich viele potenzielle Zugriffspunkte.

Infolgedessen können unter anderem schwerwiegende Schwachstellen in Kommunikationsnetzwerken, Verteidigungssystemen, industriellen IoT-Bereitstellungen und vernetzten Fahrzeugen bestehen. Mit virtualisierten Netzwerken, offenen APIs, obligatorischer Interoperabilität und der massiven Nutzung von LINUX erhöhen viele entscheidende Technologien die Risiken.

Und dann sind da noch die Daten: Einzelpersonen, Unternehmen und Regierungen generieren riesige Mengen hochwertiger Daten. Während strengere Vorschriften die Strafen für die Veröffentlichung privater Informationen erhöht haben, scheint dies die Veröffentlichungsrate nicht verlangsamt zu haben.

All dies wirft die entscheidende Frage auf: Wie gut sind alle und alles geschützt?

Alles funktioniert, alles sicher

Bei Keysight haben wir viel Zeit damit verbracht, mit unseren Kunden über diese Themen zu sprechen. Und obwohl es leicht ist, sich in den Details zu verlieren, können wir einen Schritt zurücktreten und das Endziel klar formulieren: Halten Sie alles am Laufen und halten Sie alles noch sicherer. Der ultimative Maßstab für Erfolg besteht also darin, Ihr Kerngeschäft am Laufen zu halten und gleichzeitig die Sicherheit aller und alles zu gewährleisten.

Die tägliche Sicherheit hängt von Ihren Tools und Ihrer Perspektive ab. Lassen Sie mich ein Beispiel geben. Ein Wärmebild eines gut gebauten Hauses könnte Ihr Netzwerk leicht darstellen. Sie könnten in der Tat ein undichtes Haus für Ihren Zweck verwenden, aber Sie sind sich möglicherweise nicht aller Stellen bewusst, an denen Wärme entweicht.

Sie werden vielleicht nicht in der Lage sein, XNUMX Prozent der Verluste zu stoppen, aber Sie könnten etwas tun. Als Ausgangspunkt könnte ein erfahrener Statiker, ausgestattet mit den richtigen Werkzeugen, die Situation schnell einschätzen und Empfehlungen geben, die Ihr Zuhause komfortabler machen und Ihnen helfen, Geld zu sparen.

Zwei allgemeine Empfehlungen

Eine Vielzahl von Herstellern, einschließlich Keysight, können dasselbe für Sie und Ihr Netzwerk tun. Vier Schlüsselempfehlungen helfen Ihnen, sich auf die angebotenen Funktionen vorzubereiten. Zwei sind allgemein und strategisch, insbesondere Robustheit und Vorbereitung. Die anderen beiden sind spezifisch und taktisch: Security Visibility und Security Auditing.

Angesichts der gegenwärtigen und zukünftigen Realitäten werden Organisationen, die nicht angemessen vorbereitet sind, zunehmend anfälliger. Die dauerhafte Alternative ist Robustheit. Die Schlüsselfaktoren für den Erfolg in der Robustheit sind Bewusstsein und Handeln. Bewusstsein ist realistisch und pragmatisch: Es geht davon aus du warst dass Du wirst angegriffen. Darüber hinaus schlagen wir vor, dass Sie sich darauf vorbereiten, „zeitkritische Reaktionen“ als Ihre Standardtaktik zu verwenden. Aktionspläne sollten den Fortschritt von Erkennung, Bestätigung, Abhilfe und Wiederherstellung beschleunigen. Um die Nase vorn zu haben, müssen wir ständig lernen und uns anpassen.

Die Grundlage der Robustheit ist die Vorbereitung. Eine grundlegende Umgebung, die wahrscheinlich vertraut ist: Menschen, Produkte, Prozesse und Tools. Für Ihre Leute sind Schulung und Vorbereitung natürlich unerlässlich. Aber über das Training hinaus haben Sicherheitswettbewerbe vom Militär übernommen, dass sie verhindern, dass Ihre Trainingseinheiten vorhersehbar und langweilig werden.

Auf der Produktseite liegt der Prozentsatz der durch Fehlkonfigurationen verursachten Sicherheitsausfälle immer noch bei etwa 90 Prozent, aber das Testen reduziert diese Zahl dramatisch. Da das Personal gehalten wird, selbst wenn Risiken und Risiken zunehmen, verbessern Prozessverbesserungen und automatisierte Tools die Erkennungs- und Reaktionsgeschwindigkeit.

Zwei spezifische Empfehlungen

Während die vierteilige Umgebung vertraut sein mag, gibt es viele Tools, die alle versprechen, Ihre Probleme zu beheben. Die richtigen Werkzeuge machen einen wesentlichen Unterschied in Robustheit und Vorbereitung:

- Die vollständige Abdeckung hat sowohl qualitative als auch quantitative Aspekte.

- Die Sichtbarkeit der Sicherheit muss nach Norden, Süden, Osten, Westen und sogar bis in die entferntesten, dunkelsten Ecken Ihres Netzwerks reichen.

- Sicherheitsüberprüfung ist der Prozess der Druckprüfung Ihres Netzwerks.

Schließlich sollten sich neue Lösungen problemlos in Ihre aktuellen Tools integrieren lassen und im Idealfall gleichzeitig Ihre Prozesse vereinfachen.

Werfen wir einen genaueren Blick auf Sichtbarkeit und Auditing, bei denen es sich um spezifische Empfehlungen handelt. Die Sichtbarkeit bringt uns zurück zum Wärmebild des undichten Hauses. Ein geeignetes Werkzeug bietet einen besseren Überblick darüber, wo die Lecks auftreten.

Das gleiche passiert mit Ihrem Netzwerk. Wenn Sie nicht wissen, welche Daten Ihr Netzwerk durchlaufen, welche Anwendung aktiv ist und wer spricht, kennen Sie einfach Ihr eigenes Netzwerk nicht.

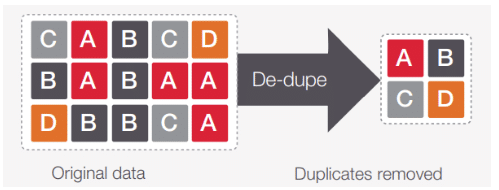

Hier kommen Sichtbarkeitslösungen ins Spiel. Ob in einer Cloud oder in einem physischen Netzwerk, diese Tools können eine Vielzahl nützlicher Erkenntnisse liefern: Intelligente Auswahl des zu analysierenden Datenverkehrs; oder leiten Sie einen Teil oder den gesamten Datenverkehr intelligent zu Firewalls der nächsten Generation, Tools zur Verhinderung von Datenverlust oder Sandboxes.

Einige Visibility-Lösungen können auch kritische Metadaten mit Informationen über den Datenverkehr erstellen und so den Visibility-Overhead reduzieren: Wer spricht im Netzwerk? Woher stammen diese Daten? In welchen Anwendungen? In welchem Browser?

Mit anderen Worten, Sichtbarkeitsfunktionen können alles bieten, was ein Sicherheitsingenieur wissen muss, um zu erkennen, zu finden, zu bestätigen und eine Entscheidung zu treffen.

Das Sicherheitsaudit umfasst Stresstests Ihres Netzwerks unter Verwendung einer umfassenden und realistischen Simulation der härtesten möglichen Bedingungen, denen es ausgesetzt sein kann. Dazu gehören Angriffe auf das Netzwerk selbst und Versicherungen. Security Operations oder „SecOps“ ist eine gemeinsame Anstrengung zwischen IT-Sicherheitsteams und -operationen. Der Schwerpunkt liegt auf der Integration von Tools, Prozessen und Technologien, um das gemeinsame Ziel zu erreichen, die Organisation sicher zu halten und gleichzeitig Risiken zu reduzieren und die Agilität zu verbessern.

SecOps-Tools, sogenannte Bedrohungssimulatoren, ermöglichen es Ihnen, Ihr eigenes Netzwerk zu hacken, bevor es Hacker tun. Mit Plattformen für Sicherheitsverletzungen und Angriffe wie dem Threat Simulator von Keysight können Sie beispielsweise Angriffe auf Ihr Produktionsnetzwerk sicher simulieren, Lücken in der Abdeckung identifizieren und potenzielle Schwachstellen beheben, bevor Angreifer sie ausnutzen können.

Das Erfolgsmaß

In Zukunft erfordert unsere zunehmend vernetzte Welt neue Sicherheitstaktiken. Die grundlegenden Elemente sind Vorbereitung, Robustheit, Sichtbarkeit und Druckfestigkeit. Diese helfen Ihnen dabei, das ultimative Maß an Erfolg zu erreichen: alles am Laufen zu halten und gleichzeitig alles sicherer zu machen.