La seguridad es una gran preocupación en los segmentos sanitario, industrial, automoción y comunicaciones. Las industrias están adoptando la interconexión inteligente de máquinas y procesos, para optimizar los procesos y el flujo, montados en máquinas y sistemas conectados e inteligentes. Estos sistemas son susceptibles de sufrir ataques malintencionados, errores de software desconocidos y la distancia puede incluso causar problemas de seguridad física, por lo que deben protegerse del acceso no autorizado o del control ilícito.

El capítulo más reciente del desarrollo industrial, comúnmente conocido como la Cuarta Revolución Industrial (o Industria 4.0), establece una nueva época de innovación y desarrollo, pero no sin su propio conjunto de peligros y desafíos. Define las comunicaciones y la interconectividad entre los sistemas, las redes, las máquinas y los seres humanos, incluido el Internet de las cosas (IoT), tejiendo nuevos niveles de complejidad. Si bien los beneficios de la conectividad incluyen la mejora de la eficiencia, la identificación y rectificación de defectos en tiempo real, el mantenimiento predictivo y la mejora de la colaboración entre diversas funciones, también pueden aumentar significativamente las vulnerabilidades de seguridad en una fábrica inteligente o un emplazamiento de fabricación automatizado. La seguridad «cibernética» ya no se limita a una operación o sistema específico, sino que se ha propagado a todos los dispositivos de la fábrica o de una red industrial. Se ha producido un aumento global de las amenazas a la seguridad de los sistemas de control en las fábricas inteligentes, incluidos los PLC, los sensores, los sistemas embebidos y los dispositivos industriales del IoT. La gestión remota desde la nube también plantea riesgos de ataques físicos como la manipulación, la inyección de contenido malicioso, etc.

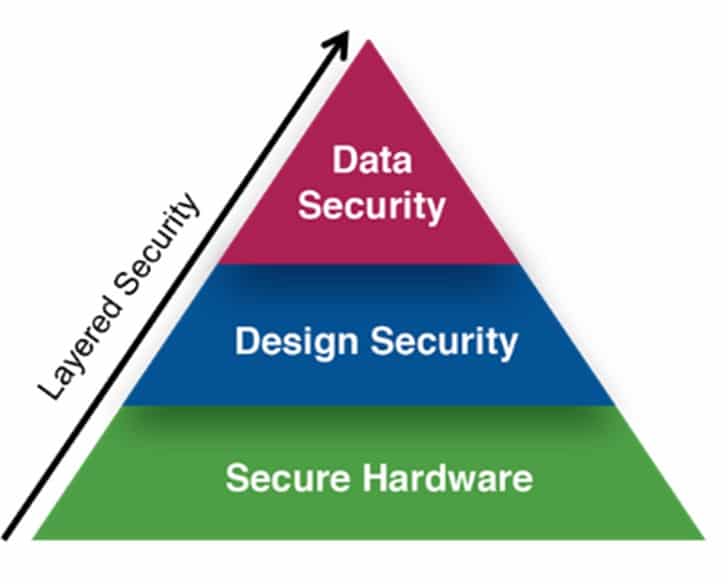

Este artículo describe cómo las FPGAs pueden avanzar en el enfoque de defensa en profundidad para el desarrollo de aplicaciones seguras necesarias para las demandas del floreciente crecimiento del IoT y el edge computing, impulsado por la cuarta revolución industrial. Describe el papel de la seguridad en el hardware, el diseño y los datos, al tiempo que permite construir aplicaciones sobre los tres pilares de la seguridad: confidencialidad, integridad y autenticidad.

Un sistema de seguridad infalible debe ofrecer necesariamente tres componentes básicos

– Confianza: Garantizar que su fuente de datos es fiable, autorizada y autentificada.

– Protección contra manipulaciones: Afirmación de que su dispositivo no ha sido manipulado de ninguna manera.

– Seguridad de la información: Los datos de sus sistemas se utilizan, procesan y transmiten de forma segura.

Seguridad basada en hardware con FPGAs

El empleo de un único enfoque de seguridad basado en el software es insuficiente para alcanzar los niveles de seguridad adecuados dentro del panorama actual de la Industria 4.0 por falta de longevidad, programabilidad, consumo eficiente de energía, factor de forma, etc. Hay que adoptar mecanismos de seguridad de defensa en profundidad, fortificando el hardware con capas de seguridad.

Actualmente, la mayoría de los entornos de seguridad son implementaciones de software con bibliotecas criptográficas compiladas para ejecutarse en controladores o procesadores de propósito general. Estas implementaciones de software exponen un espacio vulnerable más amplio para los ataques con numerosos puntos potenciales de ataque, como el sistema operativo, los controladores, las pilas de software, las memorias y las claves débiles. Además, las implementaciones de software pueden no estar optimizadas para el rendimiento por encima de la potencia y pueden causar problemas de diseño. El mantenimiento a largo plazo de estos sistemas, con actualizaciones frecuentes de las pilas, bibliotecas, etc., a lo largo de la vida de un sistema industrial, también puede resultar oneroso y caro. Principalmente, el hardware subyacente debe integrar la seguridad en su estructura, para evitar la ingeniería inversa estática y dinámica, la manipulación y los ataques de falsificación.

En consecuencia, la seguridad basada en hardware programable ha surgido como una solución integral y robusta para las aplicaciones industriales de IoT y edge de bajo consumo, especialmente con FPGAs. Además de mejorar el rendimiento de la seguridad de un sistema, las FPGAs también mejoran el nivel de seguridad de una aplicación. Una FPGA debe integrar componentes clave de seguridad en el hardware, el diseño y los datos para ofrecer una solución realmente robusta, que se analiza en las siguientes secciones.

Asegurar el hardware FPGA

El hardware podría ser atacado antes de su despliegue o programación en el lugar de fabricación o durante el tránsito por la cadena de suministro. Un sistema de producción seguro que permita cifrar y aprovisionar una FPGA en un entorno de fabricación menos fiable, controlar el número de dispositivos programados y auditar el proceso de fabricación de forma controlada criptográficamente; debe construirse para evitar los clones, las FPGA programadas de forma maliciosa y las piezas no auténticas.

Asegurar los diseños FPGA

La seguridad de los diseños se basa en una plataforma de hardware segura para proporcionar confidencialidad y autenticidad a un diseño, al tiempo que se supervisa el entorno en busca de ataques físicos. Un ataque de canal lateral (SCA) puede suponer una grave amenaza para las FPGA que integran sistemas criptográficos al corromper los flujos de bits programados en el dispositivo. Un SCA intenta extraer secretos de un chip o de un sistema midiendo o analizando diversos parámetros físicos como la corriente de alimentación, el tiempo de ejecución y la emisión electromagnética. El proceso de programación o «carga» de las FPGAs debe ser resistente a los canales laterales, independientemente de que sean FPGAs no volátiles o con SRAM.

La monitorización activa del entorno del dispositivo es otra técnica para proteger el diseño de la FPGA de ataques semi-invasivos e invasivos. Las fluctuaciones de voltaje, temperatura y frecuencia de reloj pueden sugerir un intento de manipulación. Una FPGA resistente a la manipulación proporciona respuestas personalizables para contrarrestar el ataque, incluyendo el borrado completo del dispositivo y su inutilización por parte del atacante.

Asegurar los datos de la FPGA

Por último, las FPGAs deben proporcionar técnicas para asegurar los datos de las aplicaciones sobre el hardware y el diseño seguros, que comprenden una combinación de diferentes metodologías.

– Un generador de números aleatorios verdadero (TRNG) para construir protocolos seguros que cumplan la norma NIST y ofrezcan una fuente de aleatoriedad para generar claves secretas para las operaciones criptográficas.

– Una clave raíz se genera a partir de una Función Físicamente Inclonable (PUF). Las PUF utilizan las variaciones submicrónicas que se producen de forma natural durante la producción de semiconductores y dan a cada transistor propiedades eléctricas marginalmente aleatorias y una identidad única. Es análogo a una huella dactilar humana, ya que no hay dos iguales.

– Memoria segura protegida por una clave secreta.

– Una función criptográfica capaz de realizar funciones asimétricas, simétricas y de hashtags estándar de la industria.

Conclusiones

La Industria 4.0 es una revolución que avanza, y su adopción generalizada depende de sólidas soluciones de seguridad de extremo a extremo. Las implementaciones de seguridad y funciones criptográficas basadas en software son propensas a sufrir debilidades y explotaciones maliciosas.

Por el contrario, las soluciones actuales basadas en hardware aprovechan las FPGA con funciones programables seguras avanzadas que se incorporan a ellas junto con capas de seguridad en el hardware, el diseño y los datos. De este modo, el hardware está diseñado para proteger la IP del cliente contra robos o sobrecargas. Algunos ejemplos de estas funciones de seguridad de datos son la protección DPA para contrarrestar los ataques de canal lateral, que suele ser una función patentada y con licencia. También es importante una solución de gestión de claves segura basada en funciones físicamente no clonables (PUF), y un criptoprocesador programable por software resistente a los canales laterales que admite las funciones asimétricas, simétricas y de hashtag estándar del sector.

Las soluciones basadas en hardware allanan el camino hacia sistemas verdaderamente flexibles y seguros. La seguridad basada en hardware que utiliza FPGAs se está convirtiendo en la opción para las necesidades vitales de seguridad, principalmente por la programabilidad, el rendimiento y las importantes ventajas energéticas que ofrece. Las FPGA que integran aceleradores criptográficos resistentes a los canales laterales, incluyen contramedidas antimanipulación para proteger la propiedad intelectual de los clientes y ofrecen una gestión de la cadena de suministro de confianza, proporcionan una plataforma segura para desarrollar sistemas seguros.