Autor: Héctor Tejero – Arrow Electronics

Introducción

El Internet de las Cosas (IoT) ha revolucionado nuestra capacidad para obtener conocimientos empresariales e innovar. Por desdicha, la proliferación de soluciones conectadas en el campo ha aumentado en gran medida la superficie de ataque y, debido a la falta de implementaciones de seguridad robustas, estas están en riesgo de sufrir ciberataques. El arranque y las actualizaciones de software son momentos especialmente críticos en el ciclo de vida de un dispositivo conectado. El código de arranque y los componentes de software no autorizados pueden utilizarse para atacar la red, autenticarse en ella como un dispositivo legítimo y sustraer o comprometer datos confidenciales.

A pesar de la gran evidencia de la ciberdelincuencia, muchos fabricantes de dispositivos originales (ODM Original Device Manufacturers) siguen operando con poca o nada de seguridad integrada en sus dispositivos. La explicación se debe en parte a que, históricamente, comprender e implantar una seguridad robusta ha sido difícil. Las nuevas normativas pronto harán que el arranque seguro (Secure Boot) sea un requisito esencial para cualquier dispositivo IoT.

Código RED para la ciberseguridad

La Directiva de Equipos Radioeléctricos 2014/53/UE (RED Radio Equipment Directive) de la Comisión Europea establece un marco regulador para los equipos radioeléctricos, fijando requisitos esenciales de seguridad, compatibilidad electromagnética (EMC) y eficiencia del espectro radioeléctrico. La cláusula 3.3 de la directiva incluye requisitos de dispositivos relacionados con categorías específicas de equipos radioeléctricos, desde interfaces comunes hasta ciberseguridad. A partir de agosto de 2024, todos los productos nuevos que entren en el mercado deberán cumplir la nueva cláusula de la normativa RED.

RED estipula que los dispositivos conectados a la red «no se puedan comprometer fácilmente». En este contexto, «no comprometer fácilmente» significa que las características de seguridad implementadas en el dispositivo deben impedir que un tercero ejecute código en dispositivos IoT a escala. Uno de los objetivos de impedir que se ejecute código o software de arranque no autorizado en los dispositivos en el momento del arranque es proteger la red de ciberataques originados en dispositivos IoT.

Cómo funciona el arranque seguro

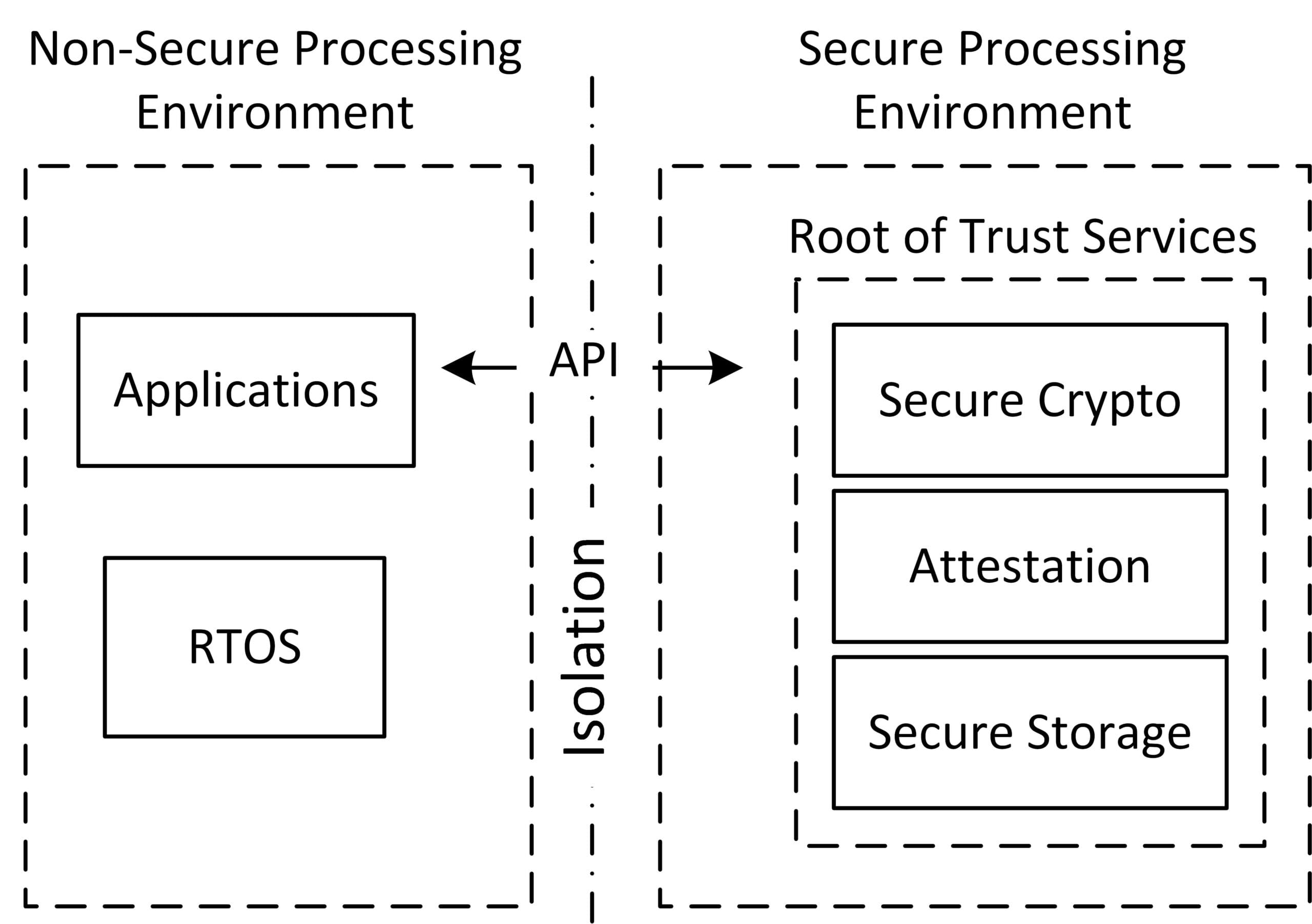

La verificación de la autenticidad e integridad de los componentes de firmware y software de un dispositivo en el momento del arranque suele correr a cargo de una raíz de confianza (RoT) integrada, como un módulo de seguridad basado en hardware (es decir, un elemento seguro, un TPM Trusted Platform Module) o un entorno de ejecución de confianza (TEE Trusted Execution Environment).

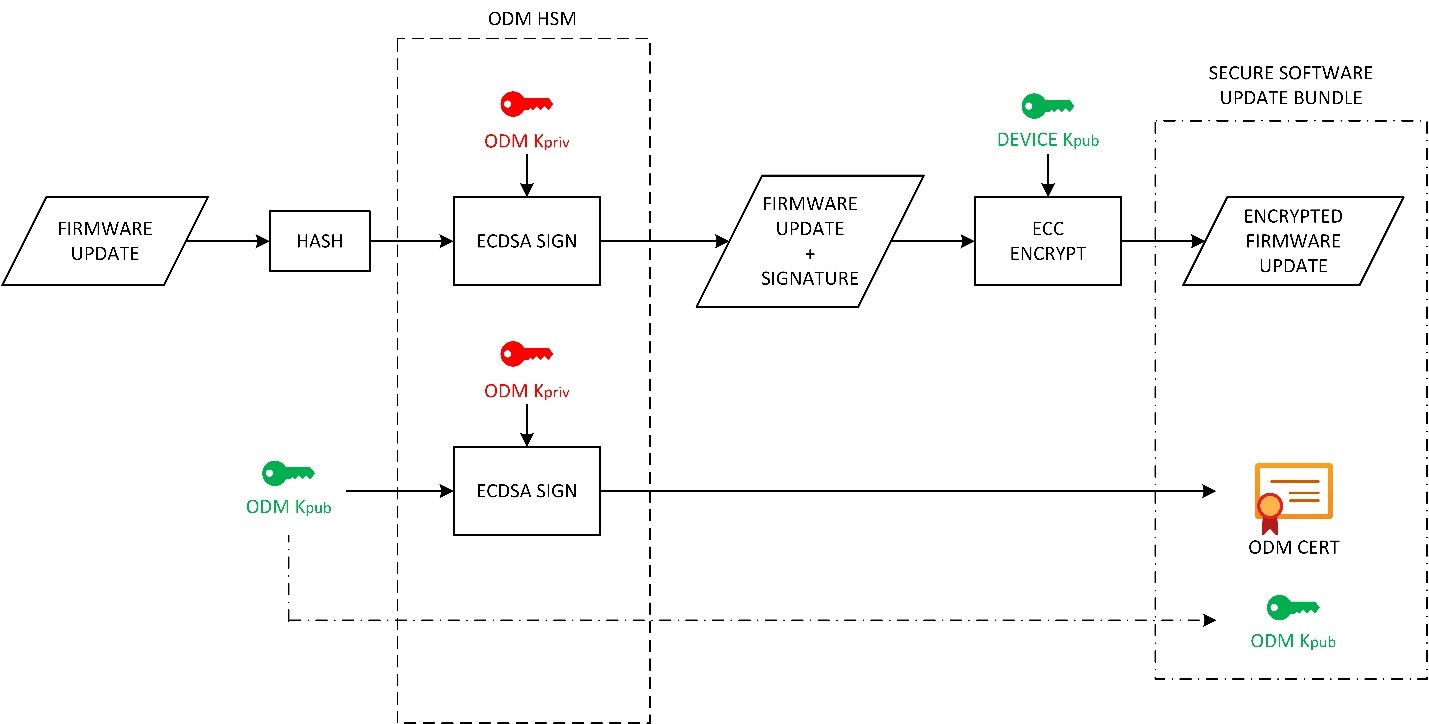

La firma digital utilizada en el arranque seguro se basa en la criptografía de clave pública, en la que el gestor de arranque y otros componentes de software críticos se firman digitalmente utilizando una clave privada que sólo conoce el fabricante del dispositivo original (ODM). Esta clave privada (ODM Kpriv) se utiliza para firmar una clave pública (ODM Kpub), y la firma digital resultante (ODM Certificate) suele almacenarse y protegerse en el HW RoT. Cuando el firmware comprueba la firma digital del gestor de arranque y otros componentes de software, utiliza esta clave pública a través de comandos API al servicio criptográfico seguro del RoT. Si el RoT detecta que la firma no es válida o detecta que la integridad de algún componente se ha visto comprometida, el software no se cargará y el dispositivo no arrancará. Es esencial implementar funciones de seguridad adicionales que verifiquen la integridad del entorno en tiempo de ejecución. La protección en tiempo de ejecución perfila el firmware e inicia comprobaciones de verificación a través de varios vectores de ataque para evitar intentos de manipulación de la memoria.

El proceso de arranque seguro también se activa cuando hay actualizaciones disponibles del software del dispositivo. Detecta y verifica la autenticidad e integridad de la actualización de software antes de cambiar de la versión de software anterior al componente de software actualizado. Generalmente se bloquea la actualización del software del dispositivo a versiones anteriores, a menos que esté debidamente autorizado, ya que versiones anteriores suelen sufrir de vulnerabilidades de ciberseguridad. Esta función se denomina mecanismo antirretroceso (anti-rollback).

Figura 1: Paquete de actualización segura de software

Conclusión

Los procesos de arranque y carga seguros son necesarios para garantizar que los dispositivos funcionen tal y como los concibió el fabricante del dispositivo original (ODM). Los dispositivos sin una función de arranque seguro no pueden detectar e impedir que un tercero ejecute código de arranque no autorizado en el dispositivo. La legislación de la UE exige que los dispositivos no puedan comprometerse fácilmente, y Secure Boot es esencial para cumplir los requisitos de la legislación.

La nueva normativa sobre ciberseguridad proporcionará a las autoridades de vigilancia del mercado un medio para obligar a los fabricantes de productos a retirarlos del mercado. A medida que las organizaciones se transforman hacia modelos de negocio basados en

La nueva normativa sobre ciberseguridad proporcionará a las autoridades de supervisión del mercado un mecanismo para obligar a los fabricantes de productos a retirarlos del mercado. A medida que las organizaciones se transforman hacia modelos de negocio basados en servicios que les permitan tener éxito en la economía digital, la seguridad desempeña un papel cada vez más importante en la prestación y el consumo de servicios seguros.

Este es el segundo de una serie de artículos de Arrow Electronics que exploran las características deseables de los sistemas conectados seguros.