« Tout commence par la confiance », disait le slogan publicitaire d'une banque allemande. La capacité d'une personne ou d'un système à réagir de manière prévisible, même dans des conditions très stressantes, renforce la confiance. Cependant, plus les actifs ou les données sont précieux et plus les systèmes sont complexes, plus il est difficile de garantir cette créance. Il en est de même pour les systèmes embarqués.

Le nombre d'appareils embarqués croît de manière exponentielle, accompagné d'une augmentation disproportionnée des risques auxquels ils sont exposés, notamment avec l'intégration des capacités de mise en réseau. Le niveau de risque augmente avec chaque couche d'intégration, par exemple, dans les systèmes cyber-physiques de l'industrie 4.0 (CPS). Dès qu'ils ont eu des fonctionnalités de base, ils ont migré vers le cloud (cloud), où de nouvelles menaces émergent. Cela se produit parce que le cloud supprime la protection qu'offrait la séparation physique des appareils. Jusqu'à présent, il n'existait aucun outil de sécurité évolutif que les opérateurs de réseaux mobiles pouvaient utiliser pour vérifier que leurs données et leurs systèmes informatiques restent confidentiels et à l'abri de tout dommage. Par conséquent, les composants logiciels situés dans le Cloud doivent être protégés. Pour assurer l'interopérabilité entre les différents appareils et systèmes, la sécurité de la plate-forme informatique doit être basée sur des normes définies.

Trois niveaux de sécurité

La sécurité peut être définie à trois niveaux :

• Uniquement au niveau logiciel : La présence de ces mécanismes de sécurité dans le système d'exploitation est quasiment gratuite, mais offre une protection limitée.

• Logiciel et matériel : Un environnement d'exécution fiable, composé de logiciel et de matériel, offre une protection moyenne à faible coût.

• Matériel et logiciel inviolables : Un élément sécurisé installé en permanence, implémenté par matériel et équipé d'algorithmes de cryptage nécessite un certain investissement, mais garantit au contraire le niveau de protection le plus élevé. Une grande variété de technologies informatiques sont disponibles à cet effet :

• Le Trusted Platform Module (TPM) est un système matériel sécurisé avec une clé enregistrée.

• Trusted Network Connect (TNC) décrit un système de contrôle d'accès qui inclut la sécurité jusqu'aux terminaux.

• Le lecteur à cryptage automatique (SED) fait référence au cryptage matériel avec des blocs gradués avec précision.

• Les applications client PC, mobiles et automobiles sont basées, par exemple, sur les profils de la spécification TPM 2.0 Library. Cela nécessite également une plate-forme informatique fiable avec des interfaces sur de nombreuses plates-formes. Il devrait couvrir à la fois les systèmes embarqués tels que les smartphones, les véhicules, les clouds, les machines virtuelles, les serveurs, les ordinateurs de bureau, les ordinateurs portables et les tablettes PC, et bien d'autres appareils. Pour chaque application, il est nécessaire d'évaluer le degré de protection exigé par les données. En effet, la sécurité a toujours un prix et l'équation suivante s'applique : « faible investissement = faible protection ». L'objectif est donc de trouver l'équilibre entre les coûts et les risques. Par exemple, une protection minimale peut être suffisante lors de la connexion d'un ensemble de casques Bluetooth à un Smartphone. Cependant, la sécurisation des compteurs intelligents (compteurs intelligents) ou des tachygraphes contre le sabotage nécessite des mesures plus importantes, tandis que les projets M2M, entre autres, nécessitent une protection maximale. Les chevaux de Troie, tels que les serveurs et les clients malveillants, et la mise en miroir secrète (par exemple, la copie non autorisée de données dans les hubs), constituent les principales menaces, et pas seulement dans les applications commerciales. Ils mettent en danger la Propriété Intellectuelle (PI) ou le savoir-faire d'une entreprise et son modèle économique. Cela peut être évité en prenant des mesures appropriées pour maintenir la qualité et la fiabilité et,

par conséquent, l'image positive de l'entreprise.

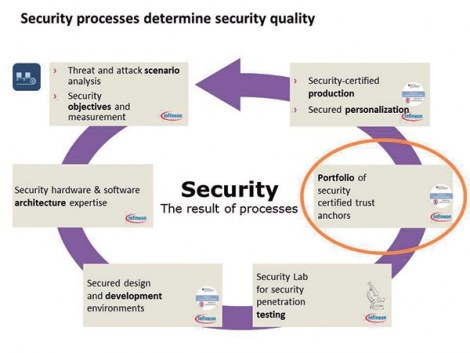

Processus de sécurité

Tout d'abord, la qualité de la sécurité dépend des processus correspondants. Dans le meilleur des cas, ce type de processus fonctionne de manière répétitive : il commence par l'analyse des attaques et des menaces, d'où sont extraits les objectifs de sécurité et les mesures à prendre. C'est la base pour établir le plan de sécurité et l'environnement de développement et devient un laboratoire qui effectue des tests afin que les entreprises puissent développer des ancres de confiance certifiées et, par conséquent, garantir une production sécurisée et personnaliser les produits finaux. Naturellement, les menaces et les attaques continueront d'évoluer, ce qui signifie qu'elles doivent être régulièrement revues et analysées : la conséquence est que le processus recommence à zéro.

Points de confiance

L'aspect clé concernant la sécurité d'un système est la clé utilisée pour chiffrer et déchiffrer les données sensibles. Si la clé est « piratée » ou « clonée », toute sécurité offerte est supprimée. Cela signifie que la manière dont la clé est gérée pendant le cycle de vie du produit, y compris la production, est essentielle. Trois points de confiance (ancres de confiance) garantissent la sécurité de la clé : le stockage sécurisé de la protection par chiffrement, ainsi que la gestion de la clé elle-même, c'est-à-dire qui y a accès, quand et par quels moyens. Ces points peuvent être implémentés dans le système de différentes manières, en tant que composant logiciel du système d'exploitation ou en tant que matériel dans un système séparé avec des fonctionnalités de sécurité améliorées. Bien que l'isolation et/ou le cryptage de toutes les données et de tous les systèmes offrent une sécurité extrêmement élevée, cette approche n'est généralement pas réalisable ni recommandée. Par exemple, un serveur ne peut pas être chiffré si des partenaires commerciaux ont besoin d'accéder à des données ouvertes.

Les mises à jour de logiciels et de micrologiciels doivent également offrir un degré d'ouverture suffisant. Un système de contrôle industriel sécurisé typique peut ressembler à ce qui suit : Un capteur sans fil avec un module de cryptage intégré se connecte à une unité de contrôle via une authentification unidirectionnelle. L'unité de contrôle est équipée d'un circuit intégré d'authentification, qui est un module matériel avec une clé enregistrée. Avec cette clé, le variateur peut vérifier l'authentification du capteur par un deuxième contrôle unidirectionnel avec une autre partie connectée qui contient le même module de chiffrement que le capteur. L'unité de contrôle est solidement connectée au capteur et à l'équipement externe via un deuxième chemin. Idéalement, le serveur auquel l'unité de contrôle est liée devrait également disposer d'un CI d'authentification - car ce n'est qu'alors qu'il est mis en œuvre de manière entièrement sécurisée et donc que le système est vraiment sécurisé. En plus de permettre une authentification mutuelle entre l'unité de contrôle et le serveur, il fournit également un contrôle d'accès et, avec lui, un canal sécurisé pour la transmission des données, les mises à jour et la gestion du cycle.

de vie. En collaboration avec Infineon, Rutronik propose des modules pour chaque niveau de sécurité requis et tous les degrés de complexité du système rencontrés dans l'industrie.

Ces modules bénéficient des nombreuses années d'expérience d'Infineon en matière de sécurité sur une grande variété de marchés. De nombreuses cartes à puce, comme les cartes de crédit, d'identification électronique, de santé ou de contrôle d'accès, et le cryptage utilisé dans les services de télévision payante reposent également sur les technologies de ce constructeur, comme le Smart Meter, les applications M2M, les TPM et les éléments sécurisés embarqués. La famille OPTIGA d'Infineon permet l'authentification des utilisateurs et des systèmes et l'échange de données sécurisé. Comme un coffre-fort, les microcontrôleurs stockent la clé de sécurité, les certificats, les mots de passe et les données. Ce faisant, ils garantissent l'intégrité du système et des données, de sorte que les utilisateurs peuvent être sûrs que ni leurs systèmes ni leurs données ne seront corrompus.

Ils assurent également les mises à jour des logiciels et des micrologiciels. Tous les membres de la famille peuvent être personnalisés avec des clés et des certificats spécifiques. Par exemple, OPTIGA Trust et OPTIGA Trust E sont livrés prêts à l'emploi. L'OPTIGA Trust est attribué à un identifiant individuel de 10 octets, dont l'unicité est garantie par une paire de clés unique. Sa puce de sécurité utilise la cryptographie à courbe elliptique asymétrique (ECC) de pointe pour générer des codes de cryptage, qu'elle stocke dans une mémoire protégée. Cette solution à puce unique représente une alternative extrêmement efficace et économique dans les applications qui ne nécessitent qu'un faible niveau de sécurité. L'OPTIGA Trust E – SLS 32AIA offre un niveau de sécurité supérieur et des fonctionnalités améliorées. Son pilote haut de gamme intègre ECC256 et SHA256. Il se caractérise également par une mémoire sécurisée et des fonctions cryptographiques pour authentifier et échanger des certificats. OPTIGA Trust P et OPTIGA TPM répondent aux exigences strictes avec la certification selon CC (Critères Communs) EAL 5+. Le Trust P prend en charge ECC521 et RSA 2048, ainsi que la cryptographie AES, TDES et SHA. Par conséquent, il permet à la fois l'authentification et la génération et la modification de clés, les mises à jour sécurisées, l'intégrité du système et la gestion des accès et du cycle de vie. Grâce à la programmabilité, toutes les fonctions peuvent être adaptées aux besoins des différents systèmes de réseau.

L'OPTIGA TPM SLB 96xx correspond aux normes TPM v1.2 et 2.0 et offre une protection de plate-forme certifiée pour les logiciels et les données des systèmes les plus complexes au plus haut niveau. Cela inclut une authentification forte de la plate-forme et des utilisateurs, un générateur de nombres aléatoires (RNG), un compteur de ticks et un répertoire des attaques contrecarrées, ainsi que des algorithmes intégrés, notamment RSA, ECC et SHA-256. Physiquement séparé du processeur principal, l'OPTIGA TPM peut résister aux attaques logiques et physiques. Et malgré ses fonctionnalités complètes - comme tous les modules de la famille OPTIGA - c'est une solution clé en main facile à intégrer et à gérer. Infineon et Rutronik travaillent en étroite collaboration pour sélectionner la solution optimale pour chaque application et sa mise en œuvre. En termes de sécurité, cette coopération est d'une grande importance, puisque les puces de sécurité sont fournies avec une clé préprogrammée et précertifiée d'Infineon. Il est essentiel que cette clé soit sécurisée contre un éventuel accès sur le chemin du client. Pour cette raison, Infineon expédie les puces sous la forme d'un système fermé que Rutronik expédie directement au client lui-même.

Si nécessaire, en cas d'applications complexes, il existe également le support d'un intégrateur certifié du réseau de partenaires Infineon, qui offre un soutien dans le processus de mise en œuvre de l'infrastructure. Toutes les actions de sécurité pertinentes sont réglementées entre les fournisseurs, les clients et Rutronik au moyen d'accords de confidentialité (NDA - Non-Disclosure Agreements). Rutronik prend également en charge les environnements de développement des clients avec tous les outils disponibles pour assurer une familiarisation rapide avec le problème de sécurité.