La sécurité est une préoccupation majeure dans les secteurs de la santé, de l'industrie, de l'automobile et des communications. Les industries adoptent l'interconnexion intelligente des machines et des processus, pour optimiser les processus et les flux, montés sur des machines et des systèmes connectés et intelligents. Ces systèmes sont sensibles aux attaques malveillantes, aux bogues logiciels inconnus et la distance peut même causer des problèmes de sécurité physique, ils doivent donc être protégés contre tout accès ou contrôle non autorisé.

Le chapitre le plus récent du développement industriel, communément appelé la quatrième révolution industrielle (ou industrie 4.0), inaugure une nouvelle ère d'innovation et de développement, mais non sans son propre ensemble de dangers et de défis. Il définit les communications et l'interconnectivité entre les systèmes, les réseaux, les machines et les humains, y compris l'Internet des objets (IoT), tissant de nouveaux niveaux de complexité. Bien que les avantages de la connectivité incluent une efficacité améliorée, une identification et une correction des défauts en temps réel, une maintenance prédictive et une collaboration améliorée entre diverses fonctions, elle peut également augmenter considérablement les vulnérabilités de sécurité dans une usine intelligente ou un site de fabrication automatisé. La « cyber » sécurité ne se limite plus à une opération ou à un système spécifique, mais s'est étendue à tous les appareils de l'usine ou du réseau industriel. Il y a eu une augmentation mondiale des menaces de sécurité pour les systèmes de contrôle dans les usines intelligentes, y compris les automates programmables, les capteurs, les systèmes embarqués et les appareils IoT industriels. La gestion à distance depuis le cloud présente également des risques d'attaques physiques telles que la falsification, l'injection de contenu malveillant, etc.

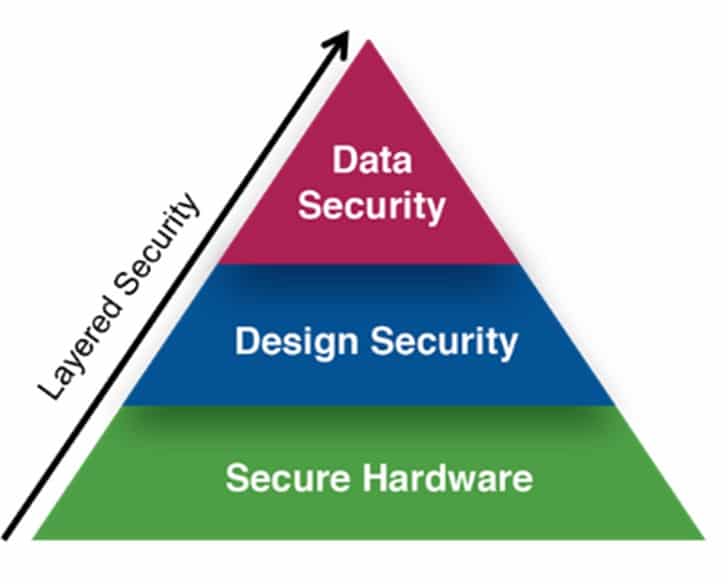

Cet article décrit comment les FPGA peuvent faire progresser l'approche de défense en profondeur pour développer des applications sécurisées nécessaires aux exigences de la croissance florissante de l'IoT et de l'informatique de pointe, alimentée par la quatrième révolution industrielle. Il décrit le rôle de la sécurité dans le matériel, la conception et les données, tout en permettant aux applications d'être construites sur les trois piliers de la sécurité : confidentialité, intégrité et authenticité.

Un système de sécurité infaillible doit nécessairement offrir trois composants de base

– Confiance : assurez-vous que votre source de données est digne de confiance, faisant autorité et authentifiée.

– Protection contre les falsifications : affirmation que votre appareil n'a pas été altéré de quelque manière que ce soit.

– Sécurité des informations : Les données de vos systèmes sont utilisées, traitées et transmises en toute sécurité.

Sécurité matérielle avec FPGA

L'utilisation d'une seule approche de sécurité basée sur un logiciel est insuffisante pour atteindre des niveaux de sécurité adéquats dans le paysage actuel de l'industrie 4.0 en raison du manque de longévité, de programmabilité, d'efficacité énergétique, de facteur de forme, etc. Des mécanismes de sécurité de défense en profondeur doivent être adoptés, renforçant le matériel avec des couches de sécurité.

Actuellement, la plupart des cadres de sécurité sont des implémentations logicielles avec des bibliothèques cryptographiques compilées pour s'exécuter sur des contrôleurs ou des processeurs à usage général. Ces implémentations logicielles exposent un plus grand espace de vulnérabilité pour les attaques avec de nombreux points d'attaque potentiels, tels que le système d'exploitation, les pilotes, les piles logicielles, les mémoires et les clés faibles. De plus, les implémentations logicielles peuvent ne pas être optimisées pour des performances supérieures à la puissance et peuvent entraîner des problèmes de conception. La maintenance à long terme de ces systèmes, avec des mises à jour fréquentes des piles, des bibliothèques, etc., tout au long de la vie d'un système industriel, peut également être lourde et coûteuse. Principalement, le matériel sous-jacent doit intégrer la sécurité dans sa structure, afin d'empêcher les attaques de rétro-ingénierie, de falsification et de falsification statiques et dynamiques.

Par conséquent, la sécurité basée sur le matériel programmable est devenue une solution complète et robuste pour les applications industrielles IoT et de pointe à faible consommation, en particulier avec les FPGA. En plus d'améliorer les performances de sécurité d'un système, les FPGA améliorent également le niveau de sécurité d'une application. Un FPGA doit intégrer des composants de sécurité clés dans le matériel, la conception et les données pour fournir une solution vraiment robuste, qui est abordée dans les sections suivantes.

Sécurisation du matériel FPGA

Le matériel pourrait être attaqué avant d'être déployé ou programmé sur le site de fabrication ou pendant qu'il transite par la chaîne d'approvisionnement. Un système de production sécurisé qui vous permet de chiffrer et de provisionner un FPGA dans un environnement de fabrication moins fiable, de contrôler le nombre d'appareils programmés et d'auditer le processus de fabrication de manière cryptographiquement contrôlée ; Il doit être conçu pour empêcher les clones, les FPGA programmés de manière malveillante et les pièces non authentiques.

Sécurisation des conceptions FPGA

La sécurité de la conception repose sur une plate-forme matérielle sécurisée pour assurer la confidentialité et l'authenticité d'une conception, tout en surveillant l'environnement pour les attaques physiques. Une attaque par canal latéral (SCA) peut constituer une menace sérieuse pour les FPGA qui intègrent des systèmes cryptographiques en corrompant les flux binaires programmés dans l'appareil. Un SCA tente d'extraire des secrets d'une puce ou d'un système en mesurant ou en analysant divers paramètres physiques tels que le courant d'alimentation, la durée d'exécution et les émissions électromagnétiques. Le processus de programmation ou de « chargement » des FPGA doit être résistant aux canaux secondaires, qu'il s'agisse de FPGA non volatiles ou avec SRAM.

La surveillance active de l'environnement de l'appareil est une autre technique pour protéger la conception FPGA contre les attaques semi-invasives et invasives. Les fluctuations de tension, de température et de fréquence d'horloge peuvent suggérer une tentative de falsification. Un FPGA inviolable fournit des réponses personnalisables pour contrer l'attaque, notamment en effaçant l'appareil et en le rendant inutilisable par l'attaquant.

Sécurisation des données FPGA

Enfin, les FPGA doivent fournir des techniques pour sécuriser les données d'application sur un matériel et une conception sécurisés, qui comprennent une combinaison de différentes méthodologies.

- Un générateur de nombres aléatoires réels (TRNG) pour créer des protocoles sécurisés conformes au NIST qui fournissent une source de hasard pour générer des clés secrètes pour les opérations cryptographiques.

– Une clé racine est générée à partir d'une fonction physiquement non clonable (PUF). Les PUF utilisent les variations submicroniques qui se produisent naturellement lors de la production de semi-conducteurs et confèrent à chaque transistor des propriétés électriques marginalement aléatoires et une identité unique. C'est analogue à une empreinte digitale humaine, car il n'y en a pas deux identiques.

– Mémoire sécurisée protégée par une clé secrète.

– Une fonction cryptographique capable d'exécuter des fonctions asymétriques, symétriques et de hashtag conformes aux normes de l'industrie.

Conclusions

L'industrie 4.0 est une révolution en cours, et son adoption généralisée dépend de solides solutions de sécurité de bout en bout. Les implémentations logicielles des fonctions de sécurité et de chiffrement sont sujettes aux faiblesses et aux exploits malveillants.

En revanche, les solutions basées sur le matériel d'aujourd'hui tirent parti des FPGA avec des fonctionnalités programmables sécurisées avancées intégrées ainsi que des couches de matériel, de conception et de sécurité des données. Ainsi, le matériel est conçu pour protéger l'IP du client contre le vol ou la surcharge. Quelques exemples de ces fonctionnalités de sécurité des données sont la protection DPA pour contrer les attaques par canal auxiliaire, qui est généralement une fonctionnalité sous licence et propriétaire. Une solution de gestion de clés sécurisée basée sur des fonctions physiquement non clonables (PUF) et un cryptoprocesseur logiciel programmable résistant aux canaux latéraux qui prend en charge les fonctions asymétriques, symétriques et hashtag standard de l'industrie sont également importantes.

Les solutions matérielles ouvrent la voie à des systèmes véritablement flexibles et sécurisés. La sécurité basée sur le matériel utilisant des FPGA devient le choix pour les besoins de sécurité critiques, principalement en raison de la programmabilité, des performances et des avantages de puissance significatifs qu'elle offre. Les FPGA qui intègrent des accélérateurs cryptographiques résistants aux canaux latéraux, incluent des contre-mesures anti-falsification pour protéger la propriété intellectuelle des clients et offrent une gestion fiable de la chaîne d'approvisionnement, fournissent une plate-forme sécurisée pour la construction de systèmes sécurisés.