L'espionnage existe depuis des siècles. Les espions étaient déjà connus à l'époque égyptienne et leurs activités se poursuivent aujourd'hui. Les événements récents, relayés dans la presse, ont montré que leurs activités sont nombreuses. Ces derniers temps, les activités de la NSA américaine ont beaucoup parlé dans toute la presse. Il faut garder à l'esprit que dès qu'on appuie sur les touches d'un ordinateur, celui-ci envoie des émissions électromagnétiques qui peuvent être détectées et décodées.

Émissions conduites et rayonnées

Les fuites d'émissions électromagnétiques à haute fréquence des ordinateurs peuvent être rayonnées ou conduites. Les émissions rayonnées peuvent provenir directement de l'intérieur ou des câbles de données ou de réseau. Les émissions conduites à travers les câbles peuvent également être converties en émissions rayonnées, si les câbles de puissance du réseau électrique (220 ou 380 V) se comportent comme des antennes, s'ils ne sont ni blindés ni filtrés. Normalement, les câbles réseau ne sont pas blindés sur toute leur longueur et il est donc conseillé de les filtrer correctement.

Ces fuites sous forme d'émissions électromagnétiques ne sont pas importantes dans les ordinateurs familiaux ou dans les bureaux d'une entreprise de taille moyenne. Mais surtout pour les militaires, ou aussi pour les grandes entreprises ou les banques, travaillant dans des domaines hautement concurrentiels avec des données très sensibles, elles pourraient être désastreuses. Par conséquent, il est vital que ces fuites d'émissions soient arrêtées, ou du moins atténuées, de sorte que la détection soit pratiquement impossible.

Dans les ordinateurs ou les équipements numériques, les signaux à basses fréquences ne sont pas rayonnés efficacement, car ils ont peu d'éléments métalliques suffisamment grands pour se comporter comme une bonne antenne. Mais après 30 MHz, les seuls éléments métalliques pouvant se comporter comme des antennes rayonnantes efficaces sont les câbles. Dans les centres de données, les dimensions des armoires ne deviennent une antenne à considérer qu'aux environs de 75 MHz (l = 4 mètres, l/4 = 1 m, l : longueur d'onde).

Au lieu de cela, les signaux à hautes fréquences ne sont pas bien conduits, en raison de l'inductance des câbles, de sorte que les émissions conduites sont en grande partie un problème à basse fréquence. Les émissions conduites à basse fréquence ont tendance à dominer en dessous de 30 MHz. Les émanations électromagnétiques ont souvent une composante conduite. Par exemple, les signaux haute fréquence émis par un ordinateur peuvent être captés par des circuits d'alimentation secteur et transportés à travers le bâtiment lui-même et d'autres bâtiments voisins.

Certes, il peut y avoir des problèmes d'émissions rayonnées en dessous de 30 MHz et des problèmes d'émissions conduites au-dessus de 30 MHz.Par conséquent, les normes militaires imposent des tests avec un chevauchement de fréquence considérable.

Un peu d'histoire

Depuis le 1914e siècle, les ingénieurs savent que les fuites de signaux haute fréquence nécessitent partout des mesures de protection pour éviter qu'elles ne causent des problèmes. Ces fuites étaient déjà exploitées à des fins militaires en 50. La technique utilisée pour "pêcher" des signaux électriques ou électromagnétiques et ainsi pouvoir "voler" l'information au niveau physique s'appelle "l'écoute clandestine". Il est généralement utilisé pour détecter les signaux électromagnétiques qui transitent par des câbles téléphoniques ou de données, bien qu'ils puissent également le faire par des câbles réseau. Le gouvernement américain a développé la norme TEMPEST depuis les années 1995. TEMPEST consiste en une série de normes visant à limiter le rayonnement électromagnétique des équipements électroniques tels que les équipements de traitement de données, les câbles de données, les câbles réseau ou les moniteurs, afin d'empêcher le vol de données confidentielles via rayonnement électromagnétique émis par le matériel. En XNUMX, ces normes ont été partiellement déclassifiées et pouvaient également être utilisées au niveau civil.

Depuis des années, les gouvernements, les forces armées, les autorités régionales et municipales, les entreprises et les banques s'inquiètent du fait que les appareils électroniques émettent des émissions électromagnétiques indésirables qui peuvent être détectées et reconstruites sous forme de données intelligibles par des organisations externes. Les fuites d'informations peuvent être largement supprimées par une conception soignée des alimentations et des câbles de données appropriés, en les supprimant avec des filtres et des blindages. Cela constitue une part importante de la différence de coût entre l'électronique militaire et civile.

Les services de renseignement ont rapidement commencé à exploiter les effets des fuites électromagnétiques. En 1960, le Premier ministre britannique ordonne la surveillance de l'ambassade de France dans le cadre des négociations d'adhésion à la Communauté économique européenne. Des scientifiques de l'agence de renseignement britannique, le MI5, ont réalisé que le trafic de données cryptées de l'ambassade transportait un signal secondaire faible et ont construit un équipement pour le récupérer. Il s'est avéré être le texte en clair (ouvert, non crypté), passant d'une manière ou d'une autre à travers le moteur de chiffrement, probablement en raison du couplage diaphonique entre les fils. C'est plus fréquent qu'on ne pourrait le supposer. Il y a eu plus d'un cas de machines de cryptage transmettant ouvertement en clair sur des fréquences radio, bien qu'il y ait souvent eu des raisons de soupçonner que le gouvernement fournissant les informations en était conscient et les utilisait pour "induire en erreur".

Au cours des années 70, la sécurité des émissions est devenue un sujet hautement classifié et a disparu de la littérature ouverte. Il est revenu à l'attention du public en 1985 lorsque Wim van Eck a publié un article décrivant comment il avait réussi à reconstruire l'image sur un écran de visualisation à distance. La capture des fuites électromagnétiques avec un équipement relativement peu coûteux a suscité de vives inquiétudes dans l'industrie de la sécurité informatique. La publication de recherches sur les problèmes de sécurité et les émissions associées a décollé dans la seconde moitié des années 1990. À la fin des années 90, il a été démontré que bon nombre des émissions compromettantes d'un PC pouvaient être capturées à l'aide de moyens techniques appropriés. En l'an 2000, il a également été démontré que les clés cryptographiques utilisées dans les cartes à puce pouvaient être récupérées grâce au traitement approprié de mesures précises du courant consommé par la carte, en plaçant de petits capteurs de champ électromagnétique à proximité de la surface de la carte.

La preuve au XNUMXe siècle est que les contre-mesures utilisant la norme TEMPEST deviennent importantes pour la sécurité de l'information, tant dans le monde civil que militaire.

Émissions de Wim Van Eck

Les émissions utilisées par Wim Van Eck servent à espionner le contenu d'un écran d'ordinateur en détectant les émissions électromagnétiques du moniteur et de son câblage. Il peut aussi être espionné par les émissions dans les câbles du réseau électrique. Les informations affichées sur un écran de contrôle (LCD ou CRT) sont constituées de signaux électriques à haute fréquence. Ces signaux électriques créent des émissions de rayonnement électromagnétique qui sont corrélées avec l'image affichée sur l'écran. Par conséquent, en principe, ces émissions peuvent être utilisées pour reconstituer l'image affichée sur le moniteur. Cet effet a été découvert par le Néerlandais Wim Van Eck en 1985 à l'aide d'écrans CRT. Des chercheurs de l'Université de Cambridge ont découvert que les écrans plats LCD et les moniteurs d'ordinateurs portables sont également vulnérables aux émissions de Win Van Eck. Le matériel nécessaire pour mener à bien cet espionnage a été construit dans un laboratoire universitaire depuis moins de 2000 ?.

EMSEC

La sécurité des émissions (EMSEC – « EMission SECurity » en anglais) est l'application de techniques visant à éviter l'émanation électromagnétique de signaux susceptibles de transmettre des informations sensibles. Les signaux peuvent être captés exprès, par des appareils d'écoute spécialisés, ou involontairement, par des systèmes Wi-Fi ou d'autres appareils radio. Dans le système de gestion de la sécurité de l'information (ISMS), les fuites d'informations dues aux émissions électromagnétiques des appareils électroniques sont traitées comme un problème de sécurité physique. Les spécifications exigent une évaluation des risques de sécurité et de leurs contre-mesures. EMSEC a de nombreux aspects. Dans les organisations militaires, il fait largement référence aux normes TEMPEST, qui empêchent les fuites électromagnétiques. Un système de blindage EMSEC bloque l'émission de signaux qui peuvent révéler le contenu d'un écran d'ordinateur à l'extérieur du bureau ou du centre de données.

Les organisations militaires mondiales dépensent à la fois en EMSEC et en crypto depuis environ 30 ans. Des attaques d'espionnage électromagnétique contre des systèmes commerciaux, y compris des guichets automatiques, ont été détectées. Il y a également eu beaucoup de spéculations sur les attaques électromagnétiques actives. Par exemple, une source de micro-ondes à très haute énergie pourrait être utilisée pour détruire les ordinateurs d'une organisation, sans tuer ses employés. Les mesures EMSEC actives et passives sont étroitement liées à la prévention de l'interruption aléatoire du fonctionnement du système.

Sécurité physique

La sécurité physique dans les systèmes informatiques consiste en l'application de barrières physiques et de procédures de contrôle en tant que mesures préventives et contre-mesures contre les menaces externes aux informations confidentielles. Plus clairement, et en précisant dans le cas des gros ordinateurs Unix et de leurs centres d'opérations, par « sécurité physique », on peut entendre tous ces mécanismes, généralement de prévention et de détection, destinés à protéger physiquement toute ressource système. Ces ressources vont d'un simple clavier à des disques de sécurité des données contenant toutes les informations du système, y compris les propres processeurs de l'ordinateur.

Malheureusement, la sécurité physique (hardware) est un aspect trop souvent oublié lorsqu'il s'agit de la sécurité informatique en général. Dans les grandes organisations, des mesures sont généralement prises pour empêcher ou détecter un accès non autorisé ou un déni de service au niveau logique (logiciel), mais rarement pour empêcher l'action d'un attaquant qui tente d'accéder physiquement à la salle des opérations ou à l'endroit où ils sont déposés. .données du système grâce à l'utilisation d'ondes électromagnétiques. Cela signifie que dans certaines situations, un attaquant est enclin à profiter des vulnérabilités physiques plutôt que logiques, car il peut lui être plus facile de voler des données du système que d'essayer d'y accéder via des failles logicielles. Nous devons être conscients que la sécurité physique est trop importante pour être ignorée : un voleur qui vole un ordinateur pour le revendre, un incendie ou un pirate informatique qui accède en toute sécurité au bloc opératoire peuvent nous faire bien plus de dégâts qu'un intrus essayant de se connecter à distance avec notre équipe de manière non autorisée. Peu importe que nous utilisions les moyens de cryptage les plus avancés pour nous connecter à nos serveurs, ni que nous ayons défini une politique de "pare-feu" très restrictive : si nous ne prenons pas en compte les facteurs physiques, ces efforts de protection de nos informations seront inutile. . De plus, dans le cas des organisations ayant des exigences de sécurité de niveau moyen, les mesures de sécurité physique ont un effet dissuasif sur la plupart des pirates.

S'ils remarquent par des mesures physiques que notre organisation est préoccupée par la sécurité, ils abandonneront probablement l'attaque pour la lancer contre un autre réseau moins protégé.

Pour protéger les salles informatiques et les salles de réunion contre la transmission des signaux radiofréquence émis par les appareils d'écoute sans fil et les téléphones portables, elles peuvent être blindées.

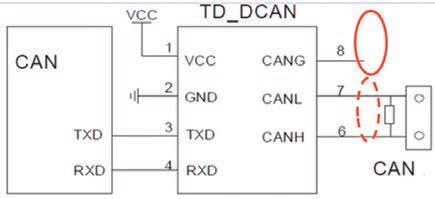

Pour une solution relativement peu coûteuse, le matériau standard pouvant être utilisé pour créer des espaces blindés contre les émissions électromagnétiques est un tissu spécial en polyamide métallisé qui offre une efficacité de blindage de 100 dB à des fréquences allant jusqu'à 1 GHz. sur les murs, les plafonds et le sol de la pièce. En plus des murs, du plafond et du sol, il est également nécessaire de protéger les portes et les fenêtres avec des joints électromagnétiques ("joints") dans les cadres. Grâce au réseau électrique, les émissions rayonnées provenant des émissions conduites peuvent être captées. Pour cette raison, des filtres réseau TEMPEST doivent être ajoutés aux câbles réseau. Les câbles de données doivent également être correctement filtrés. La figure 1 montre un filtre TEMPEST.

Le règlement TEMPEST

Les grands équipements de traitement de données contenant des informations confidentielles et secrètes, qu'ils soient militaires ou civils, nécessitent une protection spéciale contre l'utilisation de personnel non autorisé. Il existe à cet effet la norme TEMPEST (« Transient ElectroMagnetic Pulse Emanation Standard ») éditée par le gouvernement américain.

La date exacte de début de TEMPEST n'est pas exactement connue, mais c'était dans les années 1950, lorsque le gouvernement américain s'est préoccupé de la question de la sécurité de la diffusion pour faire face au danger croissant de l'espionnage. La directive 4 du National Communications Security Committee des États-Unis établit les normes TEMPEST. Les exigences sont présentées dans le document NACSIM 5100A et son équivalent OTAN AMSG 720B, qui sont secrets. La certification TEMPEST pour une utilisation dans le secteur privé est coûteuse et a donc conduit à une nouvelle norme, appelée ZONE, qui est plus rentable, bien qu'un peu moins sûre. Les appareils TEMPEST approuvés se répartissent en 3 catégories. Le type 1 est extrêmement sécurisé et disponible uniquement pour le gouvernement américain et les sous-traitants agréés.

La conformité aux normes internationales de sécurité TEMPEST est obtenue en appliquant des normes telles que l'OTAN SDIP-27 au niveau A, B ou C, ce qui équivaut à l'US NSTISSAM / 1-92 au niveau I, II ou III.

En 2004, l'UIT ("Union Internationale des Télécommunications") a publié la norme de télécommunications SGSI X.1051. En 2005, une information générale du système de gestion de la sécurité a été publiée conjointement sous le nom de norme ISO/CEI 27001 et la norme 27002 de « l'Organisation internationale de normalisation » (ISO) et de la « Commission électrotechnique internationale » (CEI).

Pour maximiser la sécurité des informations, les contre-mesures TEMPEST visent à prévenir l'espionnage. Les ennemis bien équipés n'ont pas besoin d'utiliser une camionnette de détection garée dans la rue avec un équipement de réception, ou un bateau de pêche rempli d'antennes comme ils le faisaient pendant la guerre froide.

Ainsi, par exemple, un signal classifié provenant d'un ordinateur portable peut être capté par une ligne téléphonique ou de données non protégée en plaçant une sonde électromagnétique autour de celui-ci à plusieurs mètres de distance. Les câbles entrants au niveau de l'alimentation électrique, qui peuvent être contrôlés sur de longues distances, sont également critiques. Même les lignes de fibre optique immunisées, qui transportent des données à très haut débit, peuvent atteindre une armoire électrique facilement accessible par des moyens optiques. Par conséquent, le danger est « clair et présent ».

La protection TEMPEST est obtenue de deux manières. Tout d'abord, des écrans sont utilisés pour empêcher le rayonnement direct de l'équipement des signaux qui peuvent être captés. Deuxièmement, un filtre TEMPEST est requis sur tous les câbles électriques sortant de la zone blindée pour supprimer les signaux intelligibles qui peuvent se superposer aux câbles, afin que les signaux ne puissent pas sortir en dehors de la zone blindée. Les filtres TEMPEST sont appliqués aux câbles de données et aux câbles de réseau électrique.

Séparation des zones "rouge" et "noire"

Pour améliorer la sécurité contre la capture de données externes et frauduleuses, une bonne méthode consiste à séparer physiquement les ordinateurs en deux zones : une zone « rouge » et une zone « noire ». Les équipements de traitement et les réseaux de données de la zone « rouge » (la plus sensible ou critique) doivent être isolés par des filtres et des écrans des équipements de la zone « noire » (équipements pouvant envoyer des signaux directement vers l'extérieur). La figure 2 montre cette séparation en détail. On y distingue les filtres de données et de réseau TEMPEST et le blindage TEMPEST entre la zone « rouge » et la zone « noire ». Dans les équipements où il y a à la fois des connexions "rouges" et "noires", comme les machines de cryptage, il est particulièrement difficile d'obtenir la bonne séparation.

En termes de terminologie, les données sensibles – ou les appareils qui contiennent ou traitent des données sensibles – sont généralement classées comme « rouges ». Cela n'implique aucune classification particulière ; cela signifie simplement que vous ne voulez pas que les données s'échappent. En revanche, les données et équipements non sensibles sont dits « noirs ».

Les données sensibles chiffrées sont également considérées comme « noires ». Le traitement d'une donnée de couleur « rouge » provenant d'appareils qui n'intègrent pas encore une protection adéquate pour contenir les émissions peut également être « noir ». Un câble transportant des données "noires" qui passe à proximité d'un équipement "rouge", et qui a donc le potentiel de capter des données "rouges", peut également être considéré comme "rouge". Une solution consiste à créer une zone «rouge» renforcée autour des installations informatiques à risque en tant que zone de sécurité avec une cage de Faraday doublée d'acier, d'aluminium ou de cuivre, renforcée par la suppression de toute émanation conduite pouvant contenir des informations intelligibles à l'aide du filtrage TEMPEST approprié.

Une autre solution consiste à situer l'installation loin de sa clôture périmétrique, car les signaux rayonnés se dégradent fortement avec la distance. Pour cette raison, par exemple, les centres de commandement et de contrôle militaires permanents sont généralement situés à des centaines de mètres des clôtures de sécurité entourant leur enceinte. Lorsqu'un câble doit traverser une barrière "rouge"/"noire", un filtre TEMPEST est inséré comme contre-mesure prévue pour filtrer toutes les fréquences sauf le signal utile.

Il s'agit généralement d'un filtre passe-bas qui bloque tout au-dessus d'une fréquence donnée, au motif que tout signal "rouge" est susceptible d'être à haute fréquence.

Cette solution a des limites évidentes, car toute interférence dans la bande passante peut toujours passer. Vous ne pouvez pas utiliser un filtre passe-bas si le signal souhaité est votre propre haute fréquence. Un filtre TEMPEST empêche ainsi un signal "rouge" irradié de fuir vers le côté "noir". Les filtres de réseau TEMPEST ne doivent laisser passer que 50 Hz du réseau, bien que leur plage de fréquences commence généralement à 10 kHz.

Pour effectuer cette séparation, des salles TEMPEST sont utilisées. Ce sont des chambres construites avec des matériaux spéciaux indiqués pour obtenir un bon blindage. Ils atténuent les champs électromagnétiques émis par les appareils et deviennent insensibles aux interférences extérieures. La certification TEMPEST est obtenue lorsque la réduction des émissions dépasse 110 décibels (dB) ; ci-dessous sont les mesures Soft TEMPEST. Plus il y a de dB, plus la protection est grande, mais le coût monte en flèche. Une atténuation de 40 dB ne représente qu'une efficacité de 99,9%. Malgré ce nombre élevé, il n'est pas très sécurisé ; Atteindre 110 dB nécessite des atténuations de 99,999999% : quelques millièmes très coûteux et difficiles à atteindre. Un minuscule pore dans les panneaux gâche tout.

Armée, banques et entreprises

L'armée espagnole, d'importantes entreprises privées et des banques utilisent la technologie TEMPEST pour protéger leurs ordinateurs afin d'éviter les fuites de données et ainsi empêcher un espion de capter les émanations des champs électromagnétiques générés par les machines. L'armée espagnole protège ses ordinateurs et ses systèmes de communication qui traitent des informations classifiées pour empêcher leur éventuel vol ou leur destruction par des émissions électromagnétiques.

La protection repose sur l'introduction des équipements critiques des casernes et des bases dans des salles blindées spéciales conformes à la réglementation TEMPEST. Les équipements électroniques actuels, bien qu'ils doivent respecter les règles de compatibilité électromagnétique, ne sont pas suffisamment sûrs. Par exemple, un disque dur émet des signaux différents lorsqu'il lit un « 0 » ou lorsqu'il lit un « 1 ». Un espion, confortablement installé à des centaines de mètres, pourrait capter les ondes électromagnétiques et reconstituer les informations armé d'appareils très sensibles adaptés.

Les consommateurs civils peuvent respirer tranquillement : le voisin espion a du mal car l'accès à ce type d'équipement coûte cher, et sa prise en main est réservée aux experts. Mais les données sensibles des bases militaires, des grandes entreprises et des banques peuvent justifier d'avoir ce type d'équipement sensible pour les obtenir.

images reconstruites

Pour voir comment fonctionne la récupération des images d'un moniteur à l'aide des émissions de Wim Van Eck, prenons l'exemple de la figure 3, où sont présentés les résultats des tests de mesure de trois ordinateurs portables différents fabriqués par différentes marques. La fréquence de réception de la mesure du récepteur est de 50 MHz à 1000 MHz avec des pas de 50 MHz.Les axes horizontal et vertical indiquent la fréquence de réception et le niveau du signal en tenant compte du rapport signal sur bruit. La ligne continue avec des losanges blancs, la ligne en pointillés avec des rectangles blancs et la ligne de temps en pointillés, les triangles noirs montrent les résultats de mesure pour les ordinateurs PC (a), (b) et (c), respectivement. Comme le montre la figure, le niveau de signal pertinent pour le PC (a) varie fortement en fonction de la fréquence de réception, la différence étant d'environ 20 dB à la fréquence de réception de 350 MHz. Le niveau de signal pertinent pour le PC (b) est plus faible. que pour le PC (a), bien que le pic soit à la fréquence de réception de 600 MHz.

En comparaison, le niveau de signal pertinent pour le PC (c) est presque plat. Étant donné que le niveau de signal correspondant dépend de la fréquence de réception et du PC utilisé, la différence peut être utilisée dans l'évaluation de la fuite d'informations de l'image de l'écran due à l'émission conduite. Le système de mesure peut évaluer quantitativement les fuites dues aux émissions conduites dans les câbles d'alimentation du PC. Un coupe-bande ou un filtre passe-bas monté sur les câbles d'alimentation peut être utilisé pour résoudre le problème.

A partir de ces fuites électromagnétiques de l'image sur l'écran de l'ordinateur, l'image peut être reconstituée grâce à l'émission conduite dans les câbles d'alimentation de son réseau. Les images reconstruites peuvent être obtenues à partir du signal pertinent grâce à la commutation des signaux vidéo RVB (rouge-vert-bleu) du moniteur. La qualité de l'image reconstruite dépend de la fréquence de réception. Étant donné que l'image de l'écran peut contenir des informations telles que du texte confidentiel, l'évaluation de la qualité de l'image reconstruite est très importante. Il est possible de mesurer le signal pertinent dans l'émission conduite dans le réseau électrique dans une gamme de fréquences comprise entre 50 et 1000 MHz.En général, les fuites rayonnantes et conduites d'un PC sont émises dans une large gamme de fréquences principalement en raison de la commutation numérique. signaux, tels que les horloges et les bus de données. Les signaux rayonnés peuvent se coupler électromagnétiquement avec les émissions des lignes à proximité, telles que les lignes électriques et les lignes de données. Ainsi, le signal pertinent émis par l'allumage des signaux RVB peut être contenu dans l'émission rayonnée. D'autre part, le signal pertinent sur les lignes RVB peut également être combiné avec les signaux sur les lignes électriques.

C'est-à-dire que les signaux sur les lignes peuvent être couplés de manière indésirable par une diaphonie capacitive et une diaphonie inductive, ou par conduction dans le circuit. Par conséquent, le signal pertinent peut également être contenu dans l'émission conduite dans les câbles d'alimentation secteur. Par conséquent, l'image de l'écran peut être reconstituée en recevant l'émission conduite qui pourrait également être à nouveau rayonnée en jouant le rôle de câble d'antenne.

Un échantillon d'image peut être reconstitué sur PC à partir de la capture de l'émission conduite dans les câbles d'alimentation à l'aide d'un logiciel de traitement d'image. A titre d'exemple, la figure 4 (a) montre une image mixte de texte et de photographie affichée sur l'écran du PC (a) (celui avec le plus de fuites selon la figure précédente). Les figures 4 (b), (c) et (d) montrent les images reconstruites lors de la réception des fréquences de 300, 350 et 750 MHz, respectivement. L'image reconstruite a été traitée en moyenne 256 fois. Les chiffres suggèrent que l'image de l'écran peut être reconstruite avec succès en recevant l'émission conduite sur les câbles d'alimentation du PC (a). La qualité dépend également de la fréquence de réception. Le texte et l'image peuvent être vus faiblement à la fréquence de réception de 300 MHz (Figure 4(b)), peuvent être clairement reconnus à la fréquence de réception de 350 MHz (Figure 4(c)) et sont méconnaissables à la fréquence de 700 MHz (Figure 4(d)). La qualité de l'image reconstruite dépend également du niveau du signal pertinent dans l'émission conduite. Par conséquent, la visibilité ou la lisibilité d'une image reconstruite, c'est-à-dire sa qualité, dépend de l'intensité de l'émission et de sa fréquence.

Configuration des filtres TEMPEST

Il a été démontré que la compromission d'émanations parasites générées par des appareils électroniques peut entraîner la fuite d'informations sensibles. La simulation de l'intensité du champ rayonné due aux émissions conduites dans le câble d'alimentation est représentée graphiquement sur la figure 5(a) sans l'utilisation d'un filtre secteur et sur la figure 5(b) avec un filtre secteur. L'efficacité du filtre secteur dans la réduction des fuites électromagnétiques est évidente. Afin d'améliorer la sécurité des infrastructures critiques, telles que les bases militaires, les centres de traitement de données des banques et des grandes entreprises, des boucliers et des filtres de réseau doivent être utilisés en plus des filtres de données spécifiques.

Dans le cas du filtre secteur, ses performances sont obtenues grâce à sa bonne mise à la terre. Cependant, dans des situations pratiques, la bonne connexion à la terre est assurée par la terre de protection, qui se trouve généralement en un seul point de l'armoire de distribution d'alimentation. Les pertes d'insertion du filtre sont directement liées aux impédances de charge d'entrée et de sortie sur le filtre. Ces impédances dépendent de l'installation du câble d'alimentation, de sa topologie et du raccordement des différentes charges électriques.

Il existe des différences considérables entre les filtres conventionnels et les filtres TEMPEST. Les spécifications TEMPEST sont confidentielles et les facteurs d'atténuation requis varient d'un appareil à l'autre. Les figures 6 à 9 fournissent à titre d'exemple les schémas et courbes d'atténuation de différents filtres TEMPEST du fabricant EMIKON. Ces spécifications sont atteintes par des filtres conçus pour une large gamme de fréquences. La gamme de fréquences est de 10 KHz à 1 GHz pour le mode commun et également pour le mode différentiel. Les signaux qui dépassent cette gamme de fréquences sont principalement des émissions rayonnées. Un filtrage en dessous de 10 KHz est normalement inutile. Un filtre réseau doit laisser passer les 50 Hz du réseau électrique. Les spécifications de fonctionnement indiquées sont obtenues au moyen d'un circuit à plusieurs étages et blindé pour atteindre les valeurs d'atténuation dans les alimentations à découpage selon le niveau B des normes d'émission conduites. Les filtres sont hermétiquement scellés dans leurs boîtiers métalliques et ont été fabriqués conformément aux spécifications UL. Chaque étage de filtre est blindé en interne pour réduire le couplage capacitif entre les étages. En plus des filtres standards présentés, si nécessaire, ils peuvent également être fabriqués sur mesure. Les filtres secteur conventionnels ont moins d'atténuation et ne couvrent pas une gamme de fréquences aussi large que les filtres TEMPEST.

Conclusions

Une vue d'ensemble du problème des fuites électromagnétiques des équipements critiques a été présentée, dont il est possible de reconstituer l'image sur un écran d'ordinateur en utilisant les moyens appropriés. Pour éviter le vol de données confidentielles, plusieurs solutions peuvent être appliquées suivant la réglementation TEMPEST. Dans les centres de traitement de données que vous souhaitez protéger, il convient d'appliquer des boucliers et des filtres de réseau et de données conformément à la réglementation TEMPEST entre les zones critiques "rouges" et non critiques "noires".