L'ouverture des usines à l'accès à distance crée des vulnérabilités de sécurité potentielles, mais celles-ci peuvent être minimisées, explique Xavier Bignalet, directeur marketing de Microchip Technology Secure Products Group.

L'avènement de l'industrie 4.0 a vu un degré d'automatisation beaucoup plus élevé grâce à des concepts de contrôle à distance et de fabrication. Bien que cela offre de nombreux avantages en termes d'efficacité commerciale, cela expose également certains actifs très coûteux au risque d'accès indésirables. Et ce n'est pas seulement la haute valeur économique des machines qui est menacée, mais le chiffre d'affaires généré par les biens qui sont produits dans l'usine à un moment donné pourrait également être affecté. Si, comme d'habitude, l'usine est connectée à un cloud public ou privé, il existe des risques de sécurité inhérents. Celles-ci surviennent dès qu'une usine intelligente est exposée à un réseau, par exemple un centre de données externalisé. L'enjeu est de conserver les avantages de l'usine connectée intelligente en termes d'élasticité et de s'adapter à la sécurisation croissante des réseaux diversifiés.

Un bon point de départ consiste à déterminer si vous utiliserez une solution filaire ou sans fil ou une combinaison des deux. Une fois décidé, il est recommandé d'utiliser une technologie de connectivité qui utilise des protocoles standards, tels que Wi-Fi®, Bluetooth® ou Ethernet, pour ne citer que les plus connus dans le segment industriel. L'utilisation de pratiques de sécurité standard réduit le risque de connexions compromises. Parfois, cela va à l'encontre des habitudes traditionnelles du segment industriel, qui a tendance à recourir à des solutions propriétaires. Il est nécessaire de construire une infrastructure qui durera de nombreuses années. Bien que de nombreux réseaux aient des protocoles propriétaires, ceux-ci doivent être limités à leur usage interne et non aux connexions externes. Cependant, l'un des problèmes est que même les ingénieurs en conception embarquée les plus qualifiés ont une connaissance limitée des concepts de sécurité informatique. Ils ne sont pas des experts en sécurité informatique et ce manque de connaissances les empêche de créer une infrastructure Internet des objets (IoT) robuste et sécurisée.

Dès que la connexion entre l'usine et le cloud est établie, les ingénieurs sont projetés dans le monde d'Amazon Web Services (AWS), Google, Microsoft Azure et consorts, réalisant rapidement qu'ils ont besoin de l'aide d'experts en informatique pour gérer les nombreux problèmes de sécurité. menaces auxquelles ils sont confrontés. Pour les pirates, l'un des principaux objectifs est d'obtenir un point d'accès unique pour accéder à distance à un grand nombre de systèmes. Les attaques à distance peuvent causer des dommages à grande échelle, comme l'a montré une récente vague d'attaques par déni de service distribué (DDoS). Le point le plus faible d'un réseau IoT est souvent le matériel et son utilisateur au nœud final, tandis que les ingénieurs recherchent des connaissances informatiques pour atténuer le problème. Tout cela est en train de changer. Des entreprises comme Microchip Technology considèrent qu'il est de leur devoir de combler cette lacune en éduquant les ingénieurs sur les caractéristiques d'une infrastructure sécurisée de bout en bout. De plus, les grandes entreprises de cloud comme AWS, Google et Microsoft sont des sources importantes de connaissances avancées. La grande leçon est de ne pas négliger la sécurité ou d'éviter de la considérer comme un complément une fois qu'un réseau IoT a été conçu. À ce stade, il est déjà trop tard. La sécurité est quelque chose qui doit être mis en œuvre de manière stratégique dès le début pour toute conception IoT. La sécurité commence par le matériel et n'est pas quelque chose qui peut simplement être ajouté plus tard ou en tant que complément logiciel.

Authentification

La partie la plus importante du puzzle de la sécurité est l'authentification. Un concepteur de système doit partir du principe que tous les nœuds connectés à un réseau doivent avoir une identité unique, protégée et approuvée. Il est essentiel de savoir si quelqu'un sur le réseau est bien celui qu'il prétend être et s'il est digne de confiance. Pour ce faire, TLS 1.2 doit être utilisé de manière traditionnelle avec une authentification mutuelle entre un serveur et un nœud d'extrémité IoT. Cela se fait en utilisant des informations approuvées par les deux parties, c'est-à-dire une autorité de certification. Cependant, cela ne fonctionne que si la confiance délivrée par l'autorité de certification est protégée dès le début du projet, tout au long de la phase de fabrication et une fois le système installé dans l'usine intelligente. La clé privée, qui est utilisée pour reconnaître l'authenticité du nœud final IoT, doit être sûre et sécurisée. Actuellement, une méthode de mise en œuvre plus faible mais couramment utilisée consiste à stocker la clé privée à l'intérieur d'un microcontrôleur dans une mémoire flash où elle peut être exposée à une falsification logicielle. Cependant, n'importe qui peut accéder et interroger cette zone de mémoire, la contrôler, puis obtenir la clé privée. Cette implémentation est incorrecte et donne aux concepteurs un faux sentiment de sécurité. C'est là que surviennent la plupart des dommages et des problèmes.

élément de sécurité

Pour que la solution soit sécurisée, il est nécessaire non seulement de supprimer la clé et les autres informations d'identification critiques du microcontrôleur, mais également de les isoler du microcontrôleur et de toute exposition logicielle. C'est là qu'intervient le concept d'élément sécurisé. L'idée derrière les éléments sécurisés est essentiellement de fournir un endroit sûr pour stocker et protéger la clé, où personne ne peut y accéder. Les instructions de la bibliothèque CryptoAuthLib permettent d'envoyer les requêtes et réponses appropriées du microcontrôleur à l'élément sécurisé afin de valider l'authentification. À aucun moment du processus de développement du produit et de sa durée de vie, la clé privée n'est exposée ou ne quitte jamais l'élément sécurisé. Ainsi, une chaîne de confiance de bout en bout peut être établie. Les Secure Elements sont des CI CryptoAuthentication™ autonomes qui peuvent être considérés comme sécurisés et dans lesquels les entreprises peuvent placer leurs secrets. Dans ce cas, ils peuvent conserver les clés privées nécessaires à l'authentification IoT.

approvisionnement clé

Un deuxième aspect important est la manière dont les clés privées du client et les autres informations d'identification sont fournies au périphérique CryptoAuthentication. Pour ce faire, Microchip propose une plate-forme à travers laquelle le client peut créer et configurer en toute sécurité la programmation de ses secrets pendant l'étape de fabrication du circuit intégré sans les exposer à qui que ce soit, y compris au personnel de Microchip. Microchip fabrique l'élément sécurisé en interne et les certifications ne sont ajoutées qu'immédiatement avant sa livraison à l'utilisateur final. Lorsque les clients ouvrent des comptes AWS IoT, ils leur fournissent des certificats créés en leur nom par Microchip à l'aide de la fonction Use Your Own Certificate d'AWS.

Ils utilisent ensuite la fonctionnalité AWS IoT appelée enregistrement juste à temps (JITR) pour télécharger en masse les certificats au niveau de l'appareil stockés et provisionnés sur les éléments sécurisés du compte utilisateur AWS IoT. Le certificat au niveau du client peut maintenant vérifier le certificat au niveau de l'appareil et la chaîne de confiance semble complète. C'est cette fonctionnalité qui permet une véritable évolutivité informatique d'entreprise avec la sécurité à l'esprit. Il peut y avoir plusieurs milliers de certificats qui peuvent être gérés via le processus JITR, en bloc plutôt qu'un à la fois, sans intervention de l'utilisateur. Au lieu de devoir télécharger manuellement les certificats des appareils associés vers un compte cloud et de les exposer à des tiers, les utilisateurs peuvent désormais configurer automatiquement l'enregistrement du nouveau certificat d'appareil dans le cadre des communications initiales entre l'appareil et AWS IoT, le tout sans compromettre la sécurité.

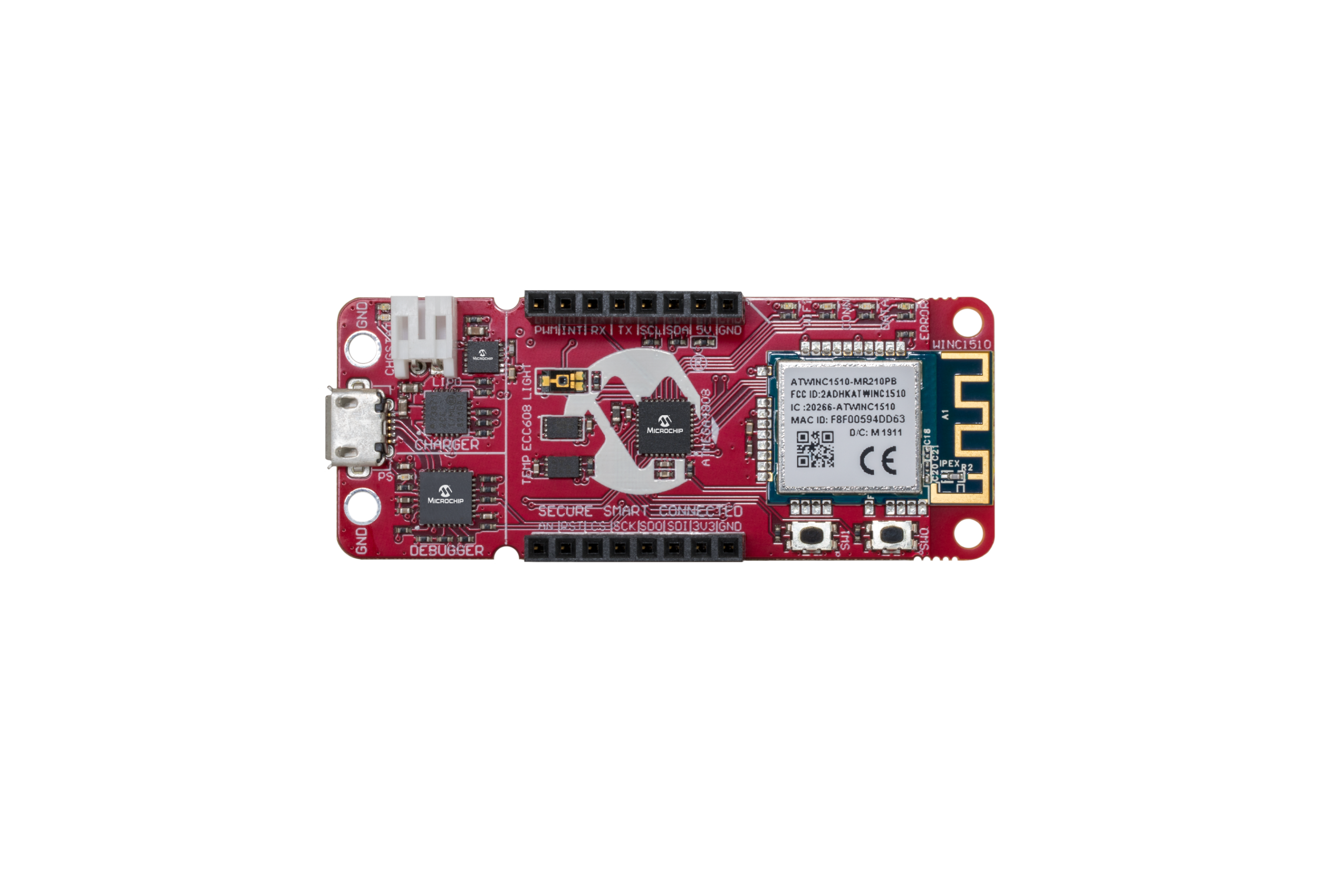

Premiers pas avec le kit AT88CKECC-AWSXSTK-B mis à jour

Le kit Zero Touch, illustré dans l'image ci-dessous, est fourni avec l'appliance de crypto-authentification ATECC508AMAHAW, qui est préconfigurée pour effectuer le processus d'authentification par rapport au compte AWS IoT. La première étape consiste à apprendre ce qu'est une chaîne de confiance en utilisant les nouveaux programmes en langage Python, ainsi qu'à en apprendre davantage sur le processus d'approvisionnement dans les usines de Microchip pendant la phase d'approvisionnement.

Le kit démontre, dans une certaine mesure, les principes du processus d'auto-fabrication au travail. De plus, l'appareil offre une grande résistance contre les tentatives de manipulation physique, telles que les contre-mesures contre les attaques indirectes. Il intègre également un générateur de nombres aléatoires de haute qualité conforme à la norme fédérale de traitement de l'information (FIPS), un accélérateur cryptographique à faible consommation qui prend en charge la plus large gamme d'appareils IoT avec des ressources limitées et la capacité de gérer de manière transparente plusieurs flux de données de production de manière économique. Pour aider à combler le fossé entre les ingénieurs des systèmes embarqués et les professionnels de l'informatique, en plus de l'expertise en programmation Python, le kit fournit des programmes CloudFormation pour accélérer la configuration du compte AWS et rendre l'expérience cloud plus éducative. . Grâce à l'utilisation d'un programme CloudFormation, l'utilisateur peut définir une interface utilisateur dans l'environnement AWS en quelques minutes.

Conclusion

La combinaison d'AWS IoT JITR, du dispositif de crypto-authentification ATECC508MAHAW et du processus de provisionnement sécurisé exclusif de Microchip offre la meilleure sécurité IoT de sa catégorie. Cette véritable solution de sécurité de bout en bout pour l'IoT permet un accès sécurisé à l'industrie 4.0 vers une croissance protégée et efficace.

Accueil Articles Comment assurer la sécurité lors de la connexion de systèmes embarqués industriels au cloud